セキュリティ 脅威 分類 Ipa

ホーム > コンピュータを使う上での情報セキュリティ対策 > マルウェアの脅威とその対策 > マルウェアとは 本サイトは08年度から13年度まで経済産業省の委託事業として実施した「中小企業情報セキュリティ対策促進事業(指導者育成セミナー)」の.

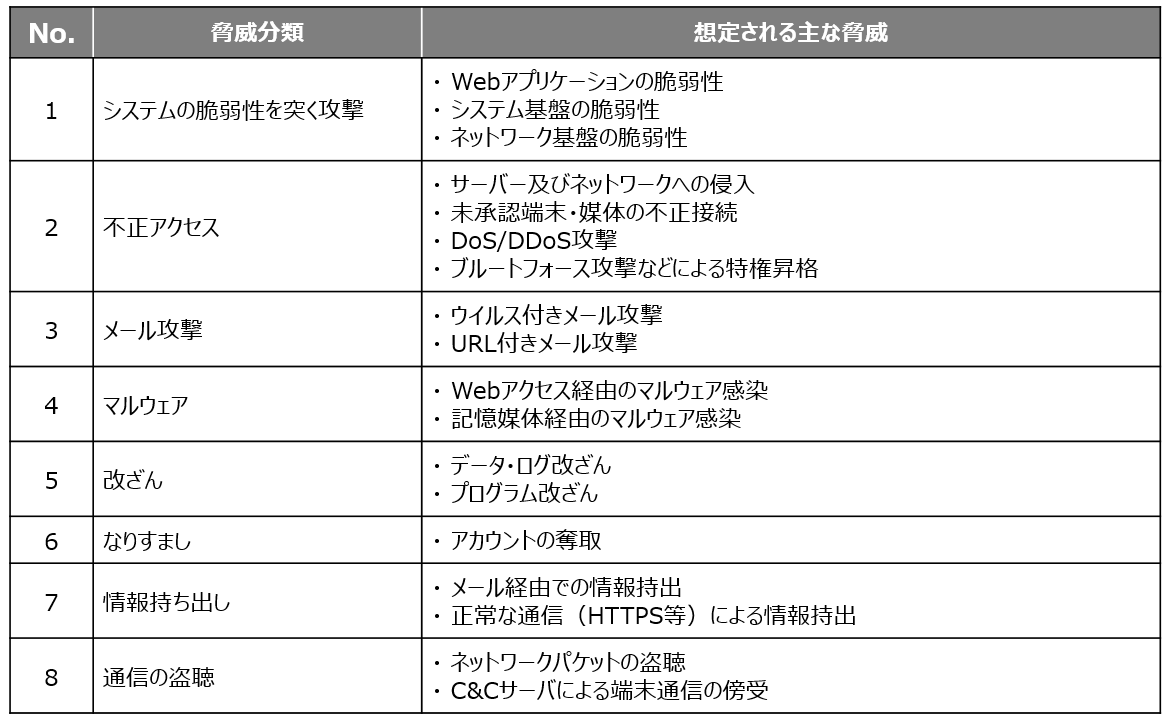

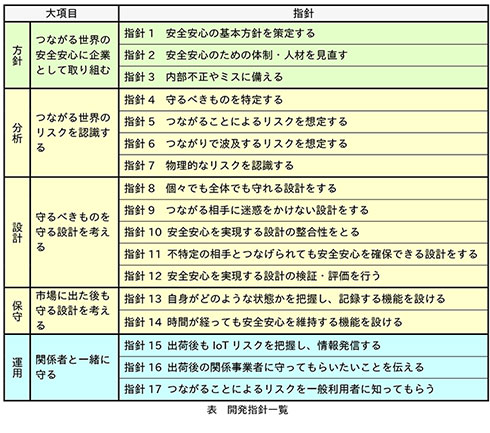

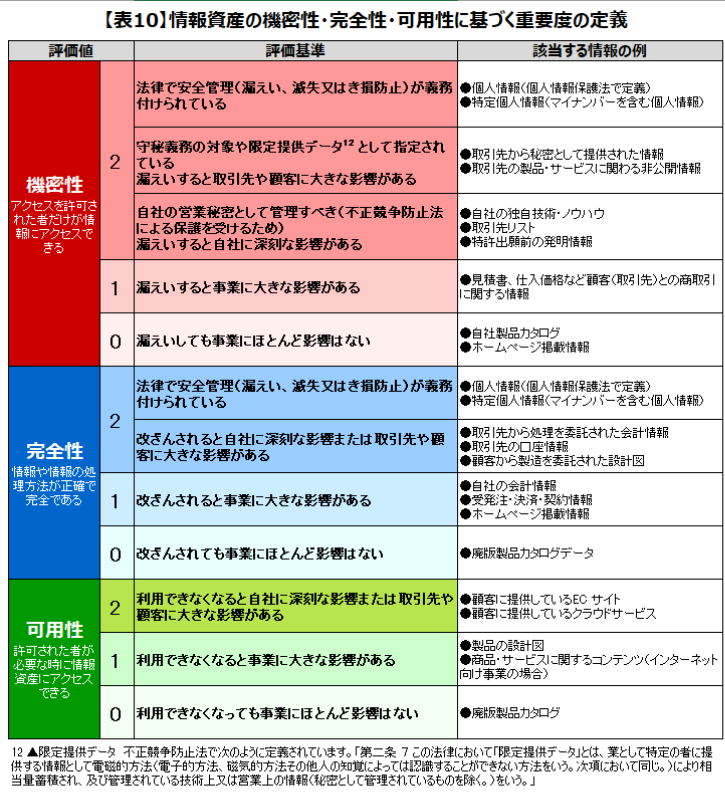

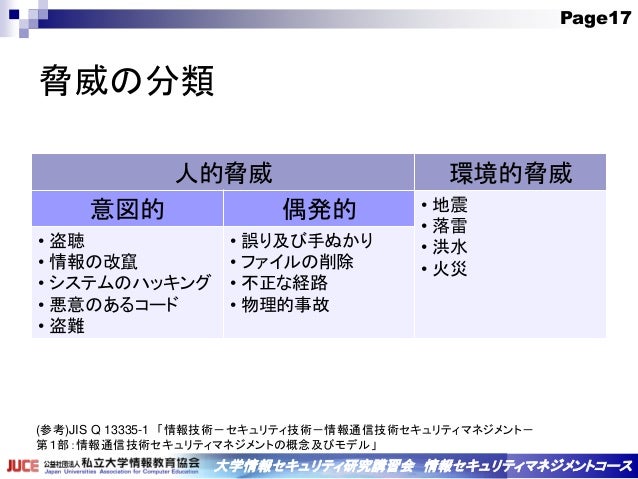

セキュリティ 脅威 分類 ipa. 情報セキュリティセミナー -Advanced IT Security Seminar 04 - 守るべき情報資産・情報リスクの考え方 1. 意見やさまざまな情報機関から、脅威と攻撃の手 口に関する情報を収集し、具体的な対策について 研究を行った。その成果として、サイバー攻撃の 脅威とセキュリティ対策について以下の通りまと めてみた。 サイバー攻撃は、大きく2種類に分類できる。. 平成 27 年8月5日には独立行政法人 情報処理推逭機構( ipa )が「つながる世界の開 発指針検討 wg 」を発足させ、国レベルでのセキュリティ検討がスタートした。 ccds も ipa-wg に参画し、 ccds 内でのガイドライン検討結果について提案を重ねてきた。.

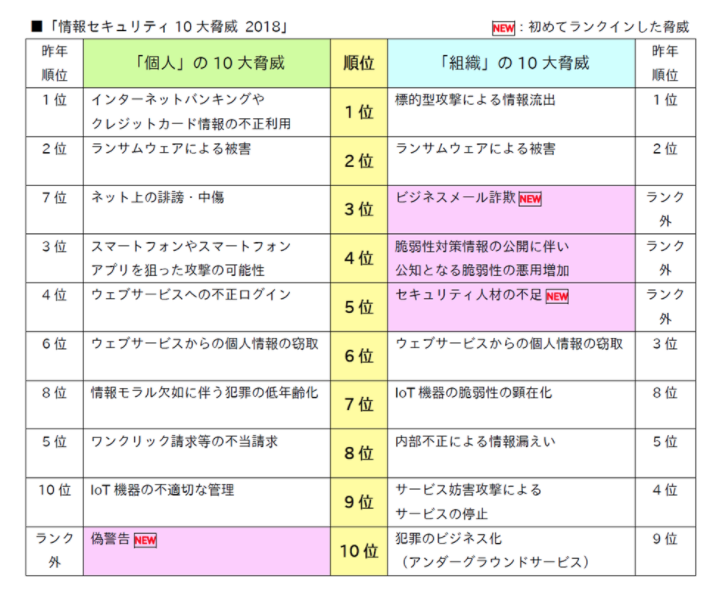

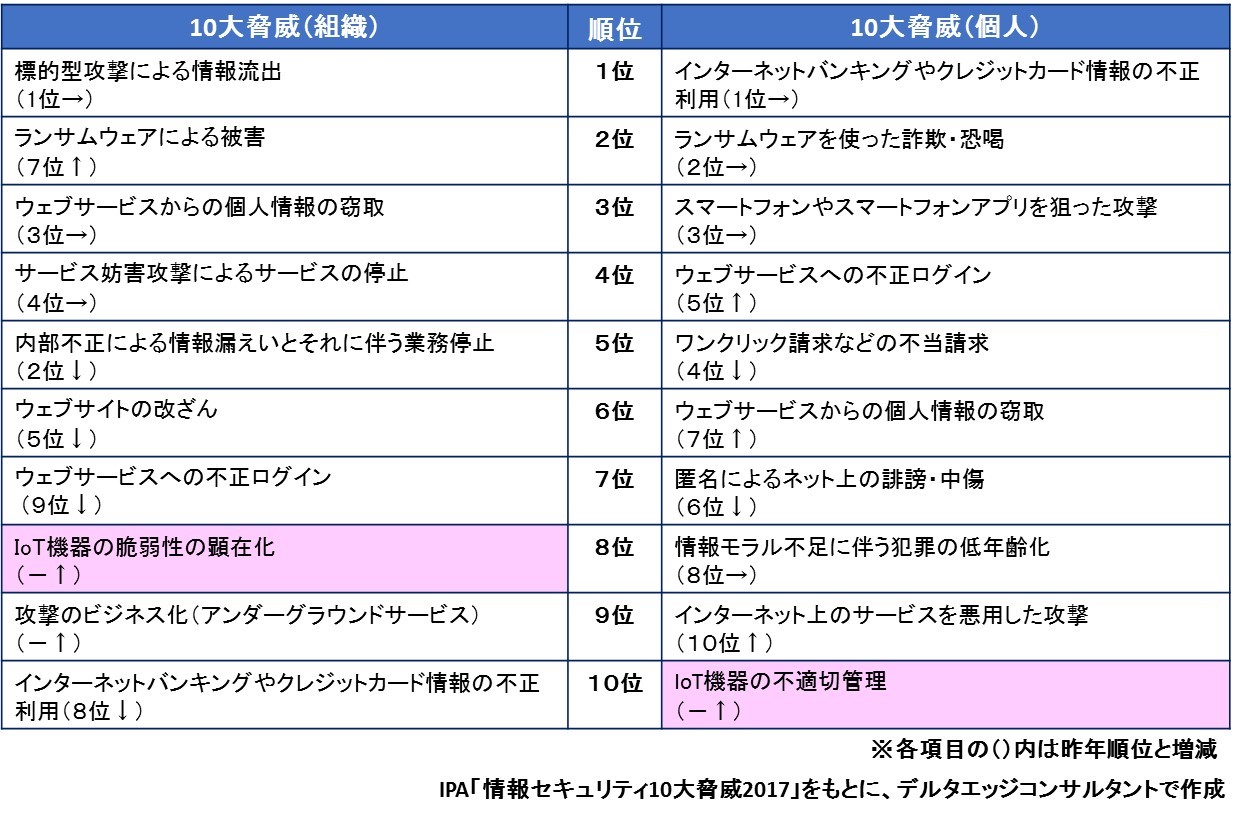

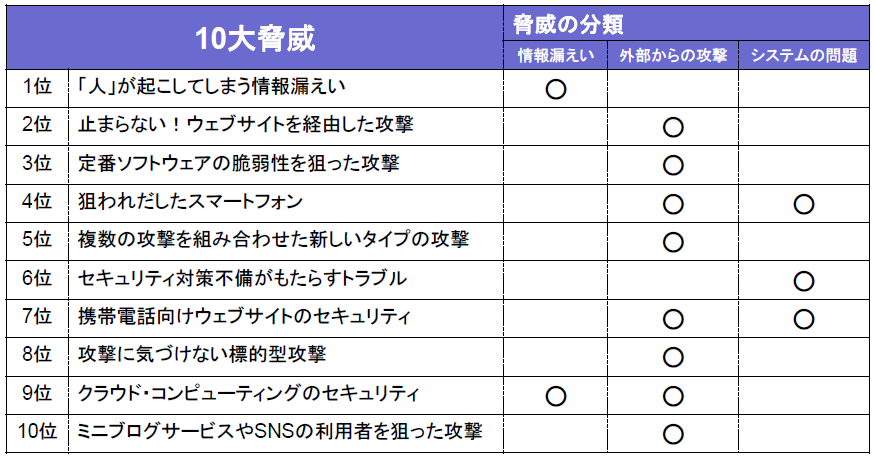

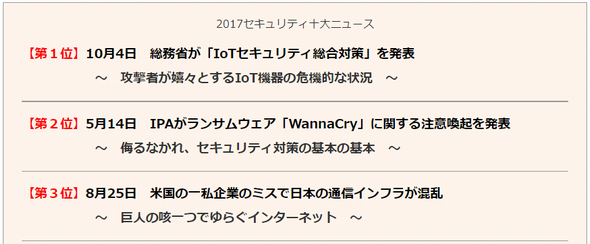

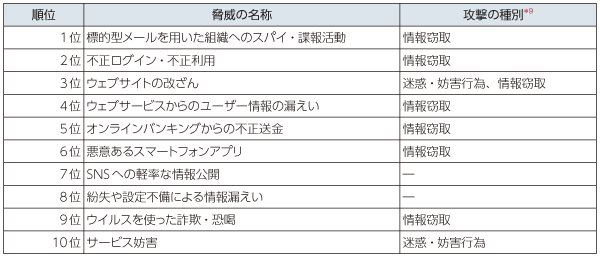

の展望について ~ipa~ 独立行政法人情報処理推進機構(ipa) セキュリティセンター セキュリティセンター長矢島秀浩 情報セキュリティ技術ラボラトリー長小林偉昭 11.2.1. 1章.セキュリティ脅威の分類と傾向 脅威の背景、攻撃者の意図・特徴、被害者の特性等を基 に分類し解説 2章.14年版 10大脅威 13年の事例をベースに10の脅威を選出 各脅威の概要と対策について解説 3章.注目すべき脅威や懸念. 独立行政法人情報処理推進機構(IPA)は31日、“情報セキュリティ10大脅威 17”を公表した。“情報セキュリティ10大脅威 17”は、昨年社会的に.

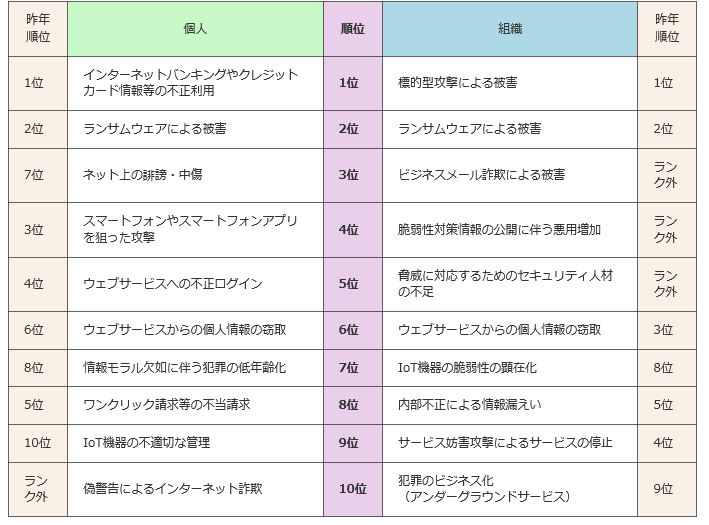

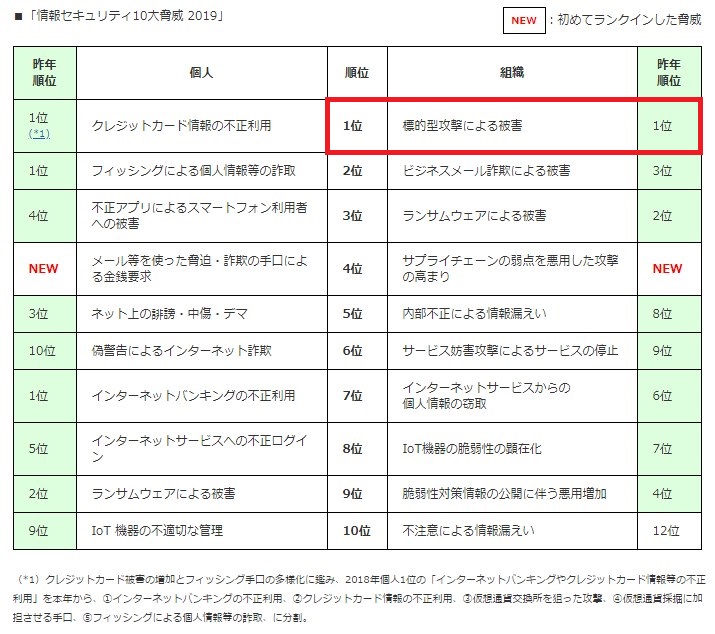

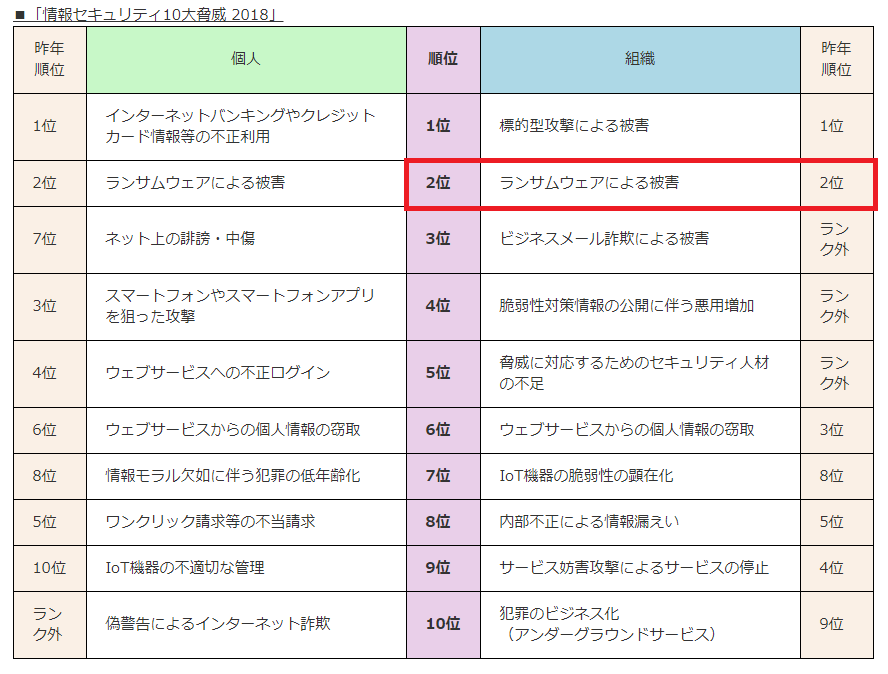

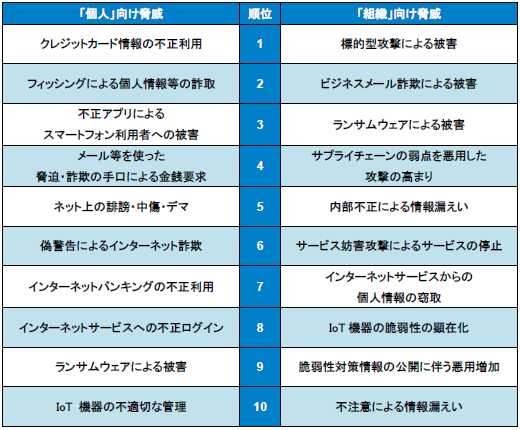

「情報セキュリティ10大脅威 19」は、独立行政法人 情報処理推進機構(以下 ipa)が選出した18年において社会的な影響が大きかったと考えられる情報セキュリティ上の脅威について、情報セキュリティ分野の研究者、企業の実務担当者など約1名で構成される「10大脅威選考会」が審議・投票. セキュリティ・キャンプ全国大会 オンライン参加募集開始(ipa) 独立行政法人情報処理推進機構(ipa)は8月5日、情報セキュリティ技術に強い関心を抱き、技能を高めたいという意志を持つ学生や生徒を対象とした「セキュリティ・キャンプ全国大会 オンライン」の参加者募集を同日. 独立行政法人情報処理推進機構(ipa)は3月1日、「情報セキュリティ10大脅威 19」について、解説資料を公開しました。 「情報セキュリティ10大脅威 19」は、18年に発生した情報セキュリティの事故・事件について、ランキング形式でトップ10を選出した.

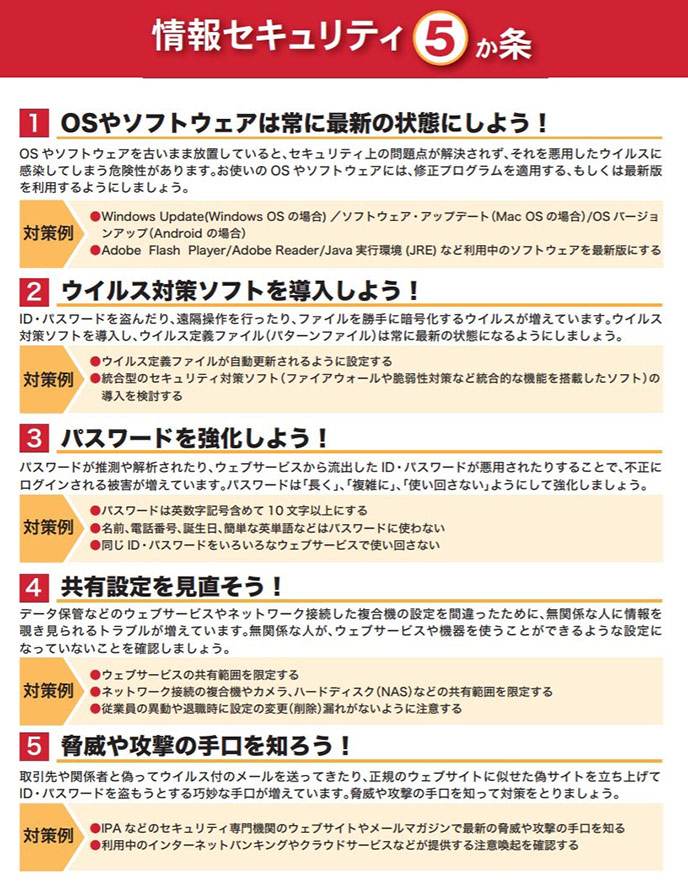

年1月29日に情報処理推進機構(IPA)より「情報セキュリティ10大脅威 」が公表されました。 「情報セキュリティ10大脅威 」とは『19年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業. ⚫ 第2 章:情報セキュリティ10 大脅威 個人の10大脅威ではスマホ決済に関する脅威が初登場で1位にランクインした。近年のキャッシュレス決 済の普及に付随し、不正利用も多く確認されている。便利なサービスが次々と登場するが、それらを悪用しよう.

Ipa Iot開発のセキュリティ設計ガイドを公開 具体的な手法 事例を掲載 セキュリティ It製品の事例 解説記事

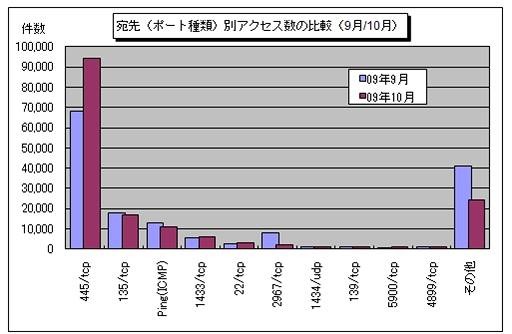

偽セキュリティ対策ソフトの脅威が再拡大 10月のウイルス 不正アクセス状況 Ipa 4枚目の写真 画像 Rbb Today

自動車のセキュリティ 脅威と対策の動向 Ipa 独立行政法人 情報処理

セキュリティ 脅威 分類 Ipa のギャラリー

Ipa教本 サイバーセキュリティのひみつ まんが 無償公開 Itnews On The Web

上位は脆弱性攻撃 標的型攻撃 悪意あるアプリ 13年版 10大脅威 Ipa Scannetsecurity

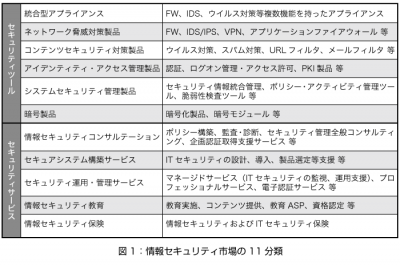

国内情報セキュリティ産業の動向 Think It シンクイット

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

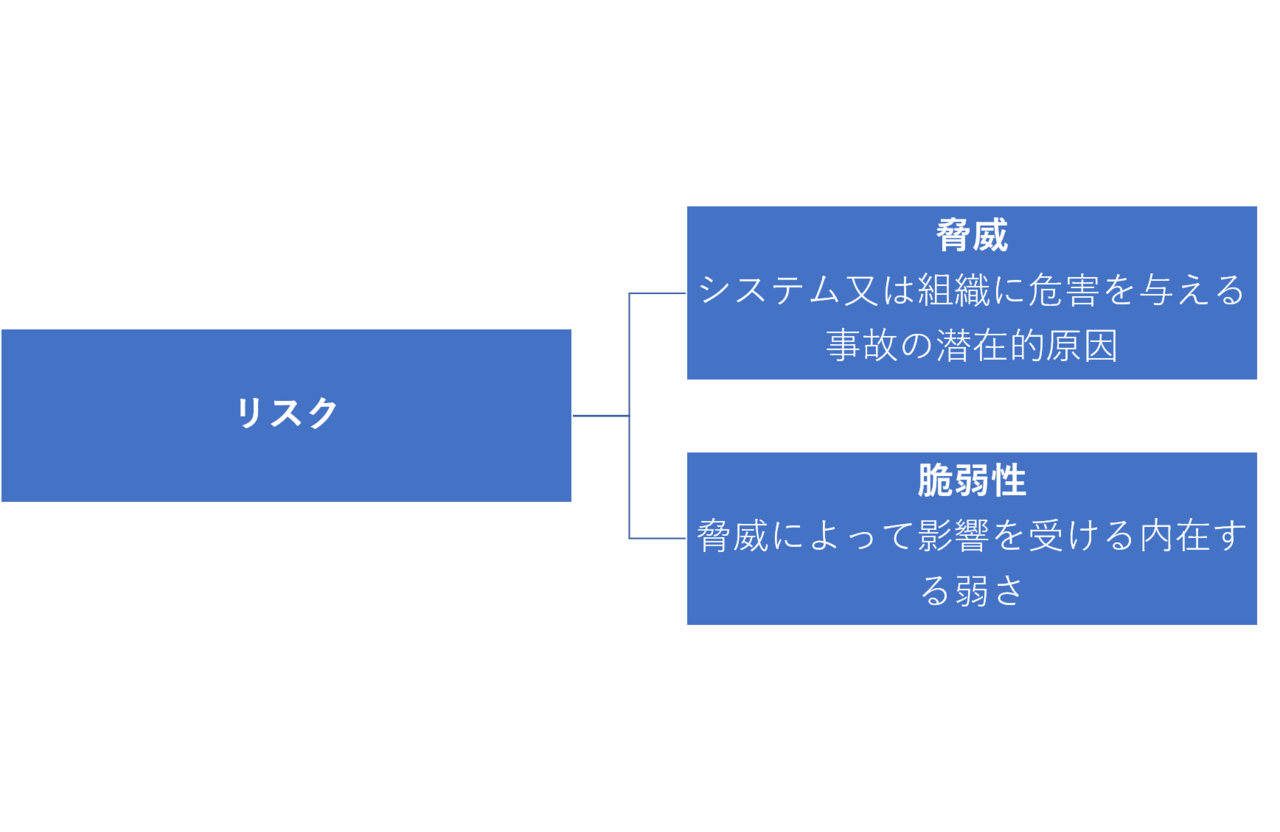

情報セキュリティリスクの要素 脅威 と 脆弱性 とは 適切にセキュリティ対策をする方法 お役立ちブログ 情報セキュリティ対策に関するお役立ち情報 企業の情報セキュリティ対策 Itシステム運用のjbs jbサービス株式会社 jbサービス株式会社

生産設備ネットワークにおけるセキュリティ対策

上位は標的型攻撃 不正ログイン サイト改ざん 14年版 10大脅威 Ipa Scannetsecurity

Ipa 情報セキュリティ10大脅威18 発表 標的型攻撃が1位

セキュリティ対策をアピールできる Security Action とは お客様マイページ 大塚商会

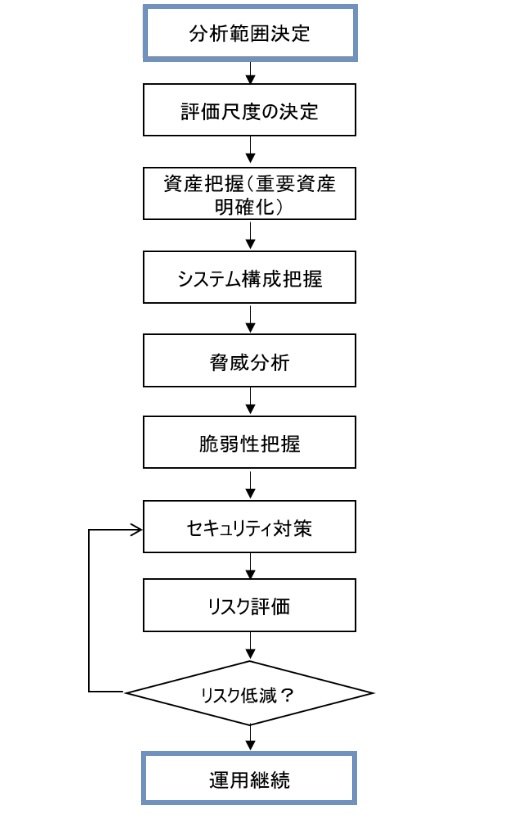

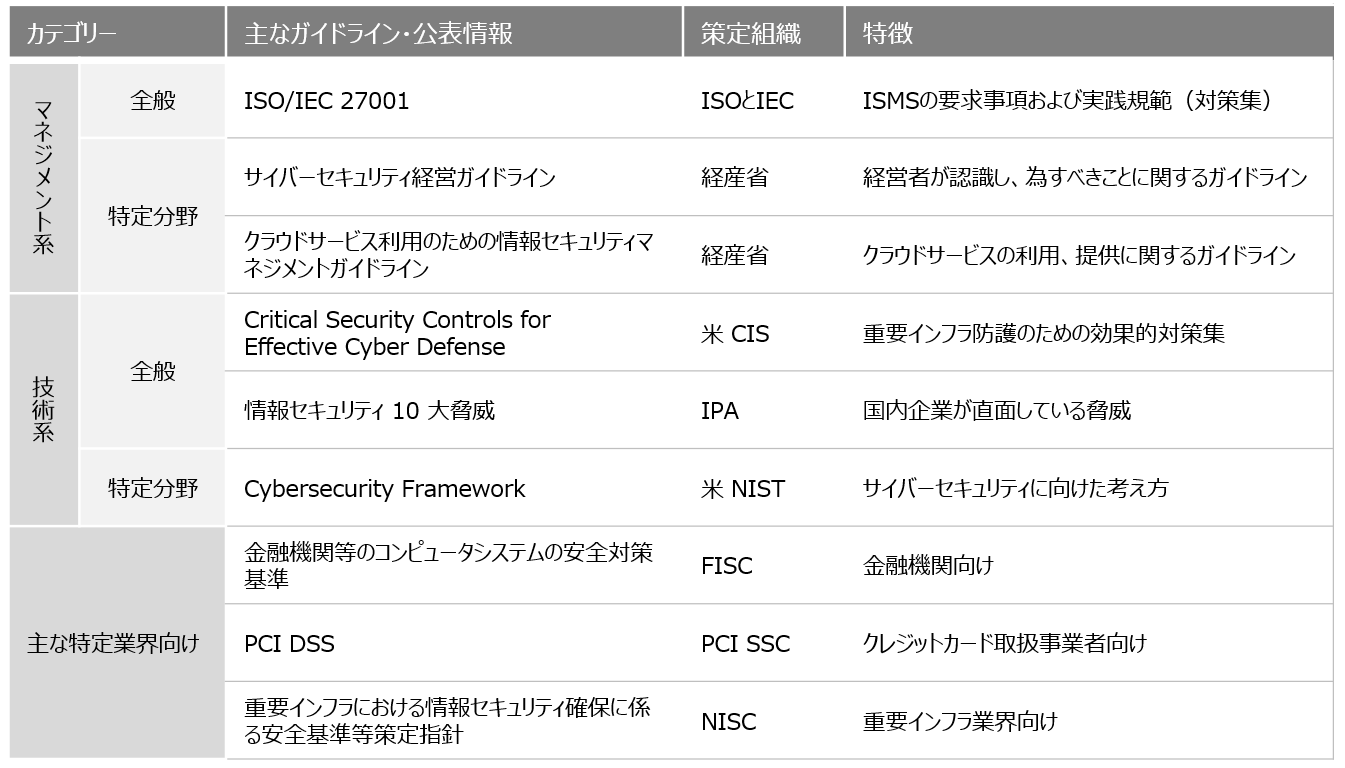

セキュリティ対策の考え方 後編 ガイドラインで効率的な脅威分析

セキュリティ人材の課題に取り組む企業の動向 ビジネス On It

情報セキュリティの脅威ランキング 八王子商工会議所パソコン教室

92 情報セキュリティ 10大脅威 とその対策について そこからセキュリティ セキュリティ管理者の小ネタの箱

年の情報セキュリティ10大脅威 家studyをつづって

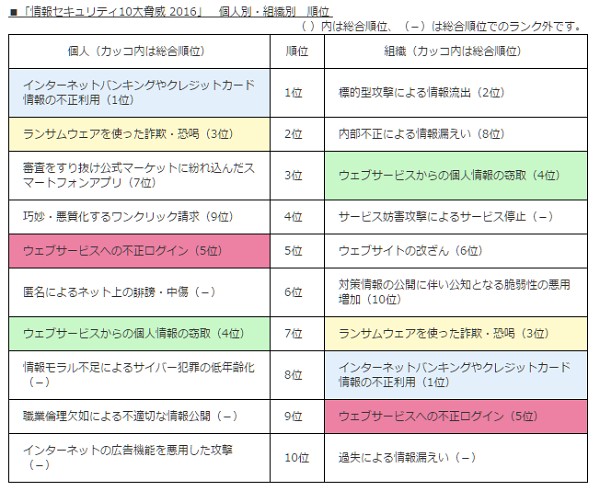

プレス発表 情報セキュリティ10大脅威 16 を発表 Ipa 独立行政法人 情報処理推進機構

参考 サイバーセキュリティ関連各種ガイドブックの内容要約 17年7月5日 Xmind Mind Mapping Software

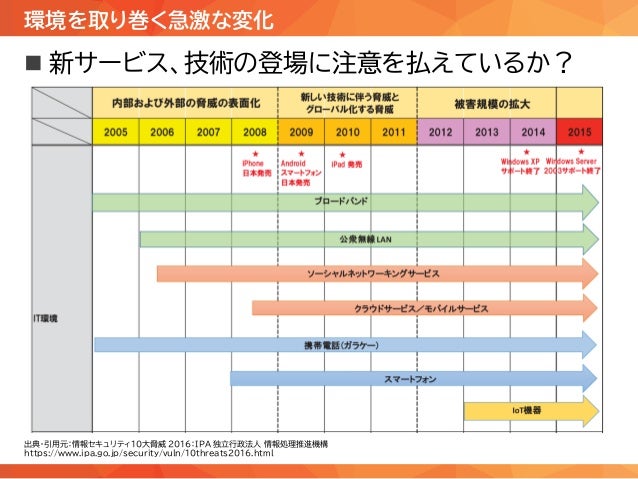

第1回 攻撃対象は家電や社内機器も 根本的な対策の見直しが必須に 日経クロステック Xtech

情報マネジメントのキーワード解説記事 制御システム その3 リスク分析とセキュリティ脅威 ものづくりドットコム

情報セキュリティにおける リスク とは 脅威 と 脆弱性 の中身を知ろう 1 3 Enterprisezine エンタープライズジン

情報セキュリティリスク対策を怠ることによる脅威

セキュリティ成熟度モデル その1 セキュリティ成熟度モデルの動向 Nttデータ先端技術株式会社

Ipa Channel 逗子市商工会パソコン教室

情報漏えい対策だけでは済まない 最新の脅威へ立ち向かうには

Digitalforensic Jp Wp Content Uploads 16 03 Community 12 15 03 Pdf

Www Pref Kanagawa Jp Docs Fz7 Evt Documents Css 01 Pdf

情報セキュリティ10大脅威17 の発表とその概要 デルタエッジコンサルタント株式会社

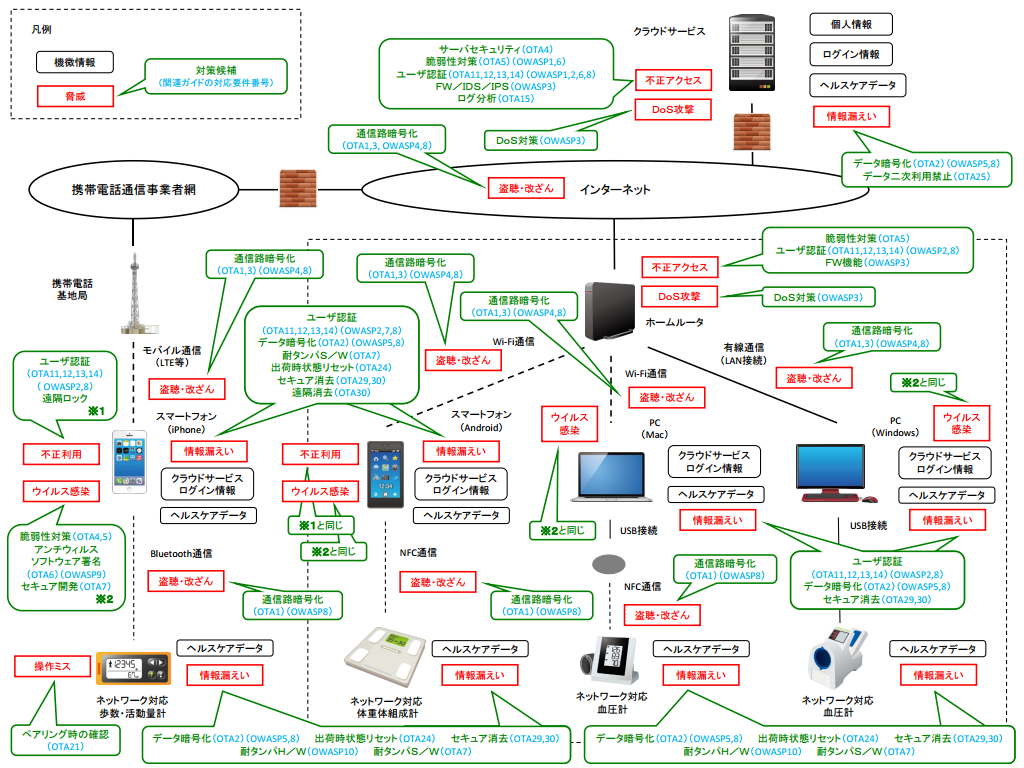

Ipa Iot開発におけるセキュリティ設計の手引き を公開 クラウド Watch

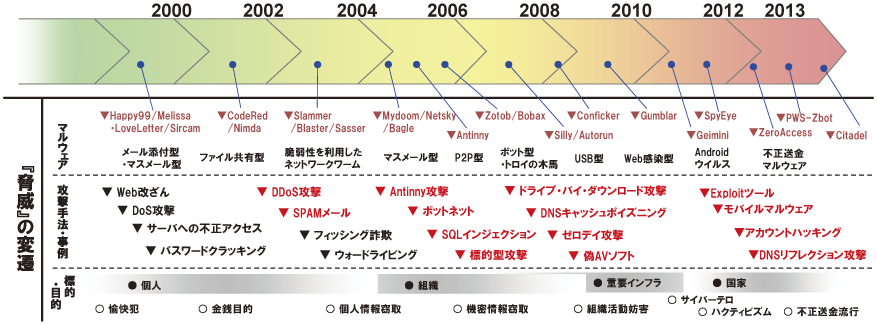

過去からこう変わってきた 解説 脅威の変遷 Biz Clip ビズクリップ 読む 知る 活かす

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

参考 サイバーセキュリティ関連各種ガイドブックの内容要約 17年7月5日 Xmind Mind Mapping Software

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

5分でできる 情報セキュリティポイント学習 事例で学ぶ中小企業のための対策 Itmedia エンタープライズ

情報セキュリティリスクの要素 脅威 と 脆弱性 とは 適切にセキュリティ対策をする方法 お役立ちブログ 情報セキュリティ対策に関するお役立ち情報 企業の情報セキュリティ対策 Itシステム運用のjbs jbサービス株式会社 jbサービス株式会社

従来の認証は限界を迎えたか システムやデータ資産を守るべき知恵とは Zdnet Japan

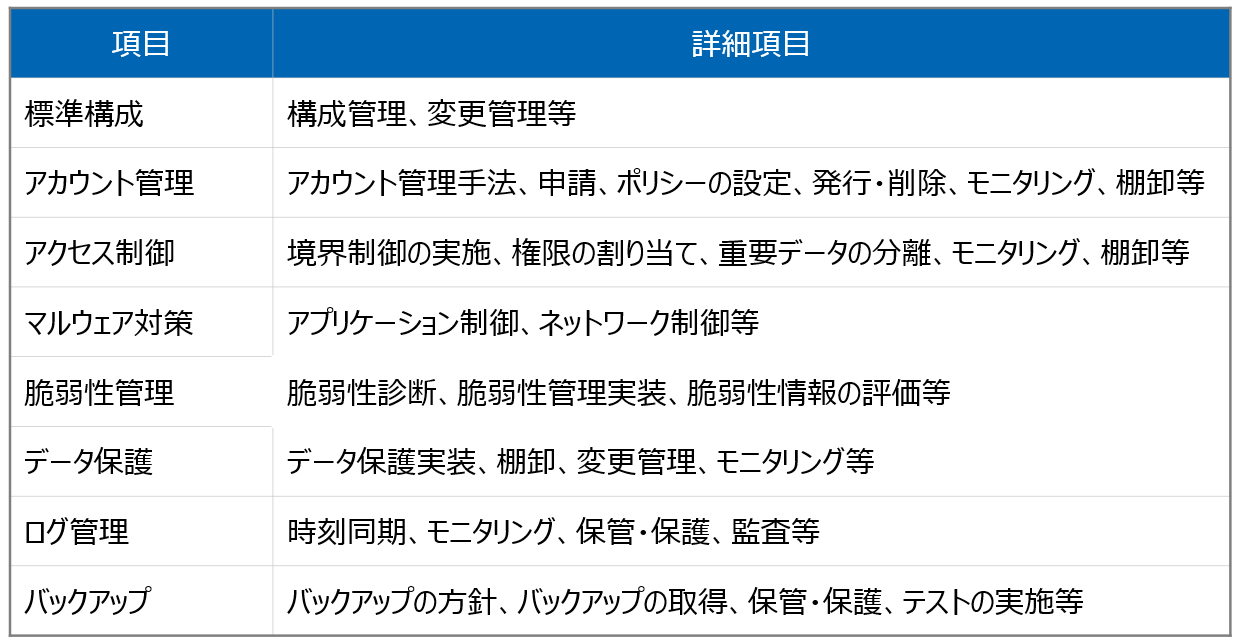

各セキュリティガイドラインにおける 認証 システム構築のポイント 後編 セキュリティ対策ヒストリー モデル 第5回 せぐなべ

トータルセキュリティソリューション サイバー攻撃から企業を守るために求められる 5つの備え キヤノン

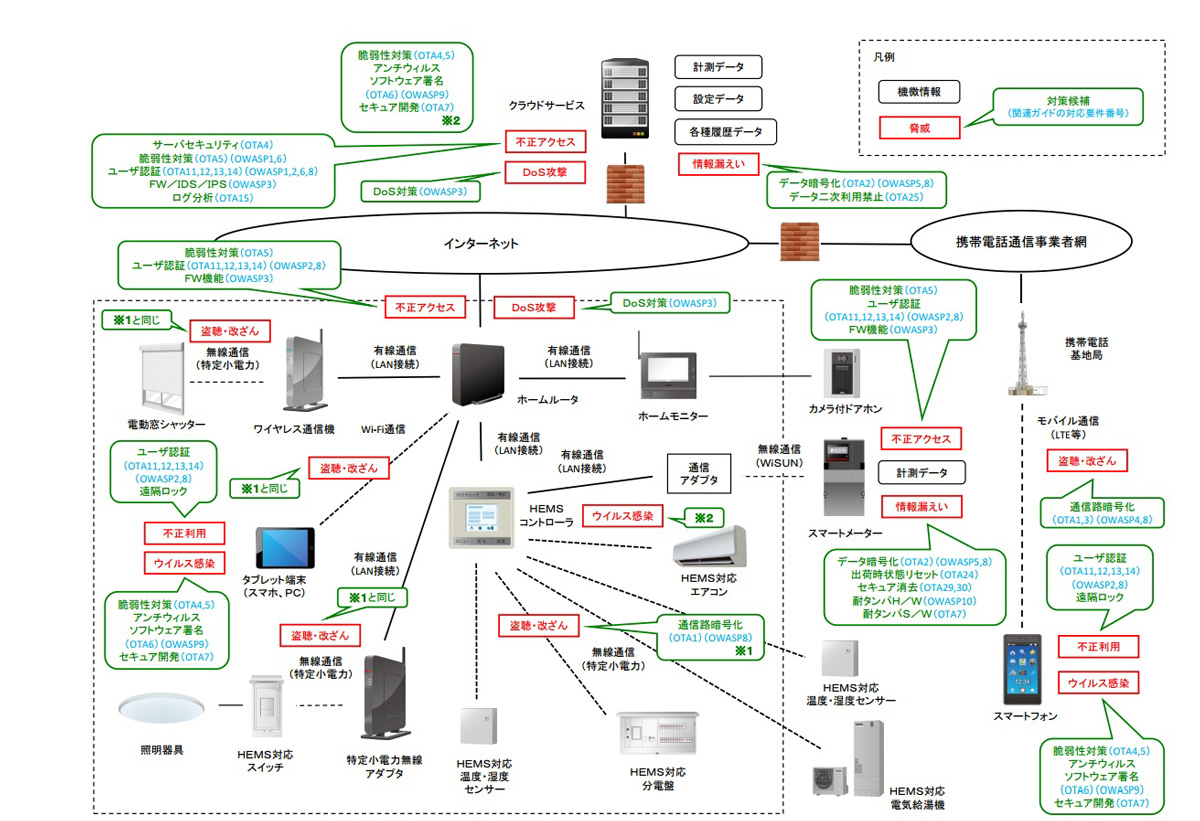

つながる世界の開発方針 Ipaが公開 Iot推進コンソーシアムに採用働きかける Monoist

Ipa が ウェブサイト改ざんの脅威と対策 という有用な資料を公開 Webセキュリティの小部屋

セキュリティの基礎 Qiita

情報セキュリティの11年版10大脅威とは Ipa ネットショップ Cs情報局

石田マネジメント事務所

18年のサイバーセキュリティ脅威はどうなる 1 2 特集 セキュリティリポート裏話 7 It

Nistのリスクマネジメントフレームワーク Rmf とは 第2回 準備 分類 選択 Nttデータ先端技術株式会社

リスク対策 5 脅威の大きさを見積もる 岩澤 樹 Npo業務hack Note

トータルセキュリティソリューション 標的型攻撃対策の 5つの備え キヤノン

Digitalforensic Jp Wp Content Uploads 16 03 Community 12 15 03 Pdf

Riskfinder Ipa Iot開発におけるセキュリティ設計の手引き を公開 Facebook

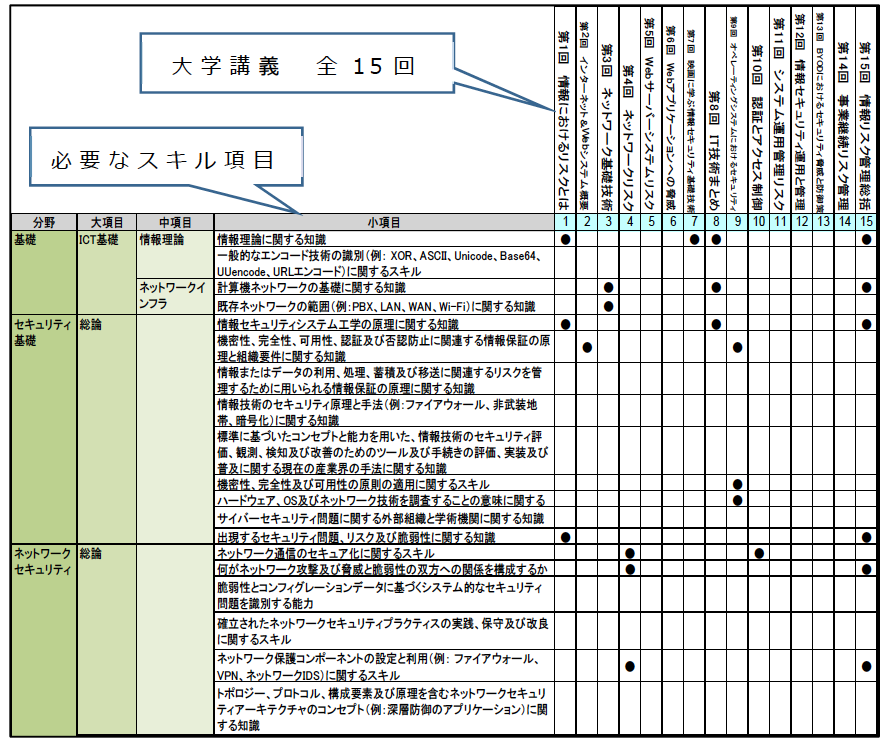

情報セキュリティスキル強化についての取り組み Ipa 独立行政法人 情報処理推進機構

Ipaグロシン12 制御システムの今あるセキュリティ脅威と対策について Youtube

セキュリティ対策の考え方 後編 ガイドラインで効率的な脅威分析

みずほ情報総研 今日から始める3つのセキュリティ対策 1 2

Ipaが Iot開発におけるセキュリティ設計の手引き を公開 想定される脅威と対策を解説 未来生活

第二のベネッセ事件を起こさないために 情報セキュリティ 10のポイント 2 3 Itmedia ビジネスオンライン

情報セキュリティとは 3要素 対策 企業と個人に潜む10大脅威 セキュリティ診断サービス ボクシルsaas 法人向けsaasの比較 検索サイト

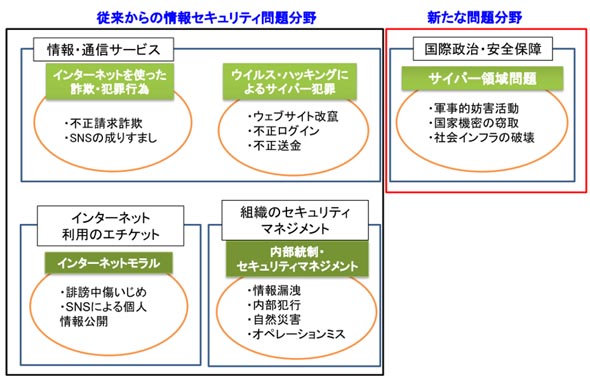

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

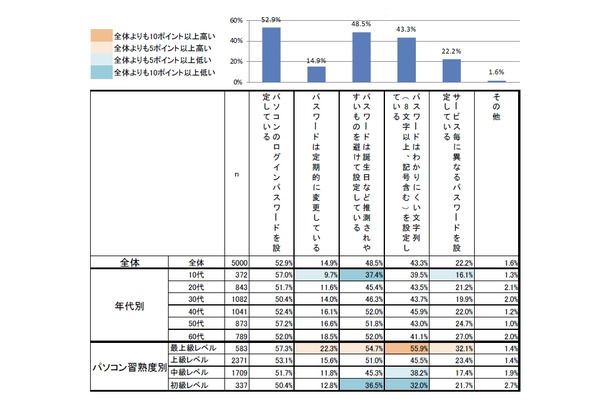

安易なパスワードを設定している人が過半数 Ipa 情報セキュリティの脅威に対する意識調査 Rbb Today

セキュリティ対策の考え方 後編 ガイドラインで効率的な脅威分析

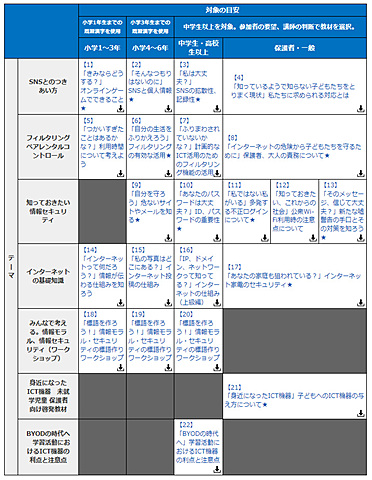

インターネット安全教室 指導者向けの教材をipaが公開 小中高生や保護者など受講対象者に合わせた講義が可能に Internet Watch

リテラシー向上を目的とした インターネット安全教室 開催 Ipa

生産設備ネットワークにおけるセキュリティ対策

情報セキュリティ10大脅威 個人向け対策をまとめた資料を公開 Ipa

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

Ipa セキュリティ 11年版 10大脅威 公表 スマートフォン脅威も明記 マイナビニュース

17年版 情報セキュリティ10大脅威 Ipa

Www Isid Security Com Ssc Pdf Ssc Article A 4 Pdf

47 昨年17年のサイバー脅威と動向について 1 Euのレポートから そこからセキュリティ セキュリティ管理者の小ネタの箱

デジタルプラクティス

サイバー脅威から企業を守る 覚えておくべき情報セキュリティの三要素

情報および情報システムのタイプとセキュリティ分類のマッピングガイド Nist Sp800 60 家studyをつづって

情報セキュリティ白書09 第2部 10大脅威 攻撃手法の 多様化 が進む Ipa 独立行政法人 情報処理推進機構

脅威情報構造化記述形式stix概説 Ipa 独立行政法人 情報処理推進機構

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

サイバー攻撃 日本の現状 増える件数とセキュリティ人材不足の対策

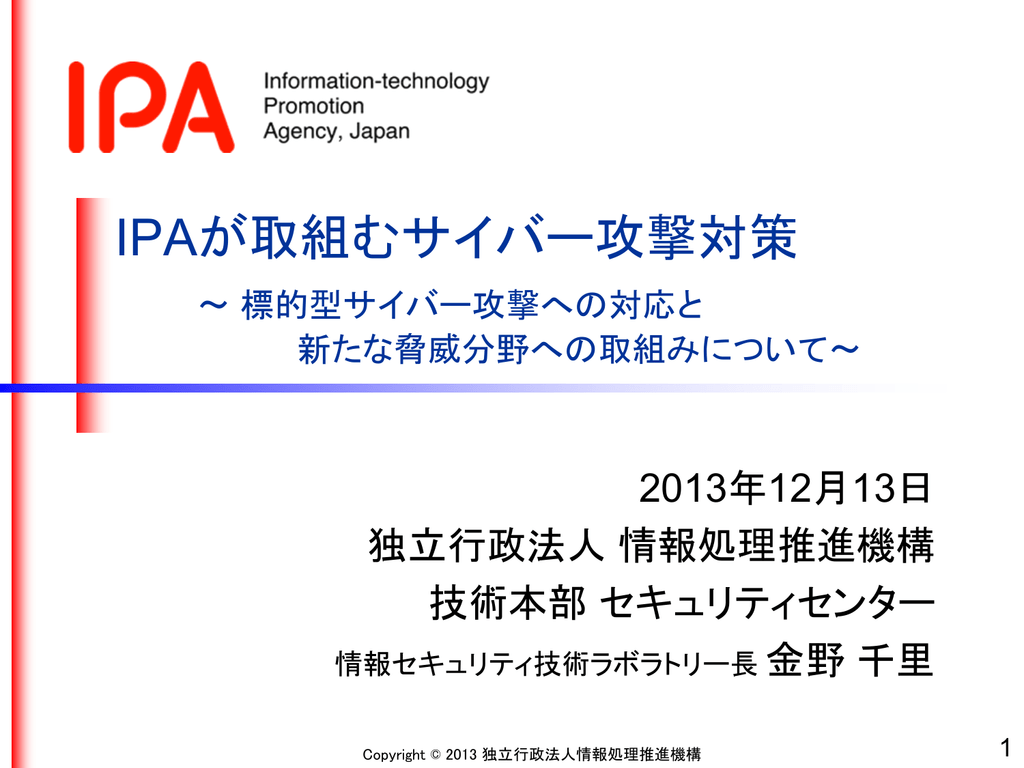

Ipaが取組むサイバー攻撃対策 13年12月13日 独立行政法人 情報処理推進機構 Manualzz

Ipa Iot開発のセキュリティ設計ガイドを公開 具体的な手法 事例を掲載 セキュリティ It製品の事例 解説記事

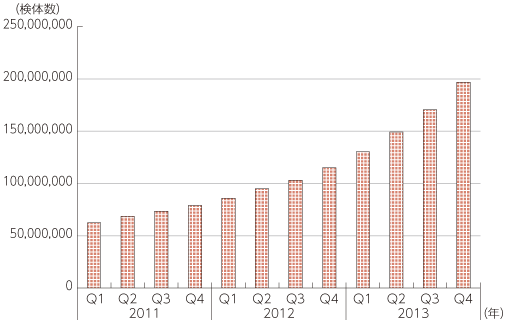

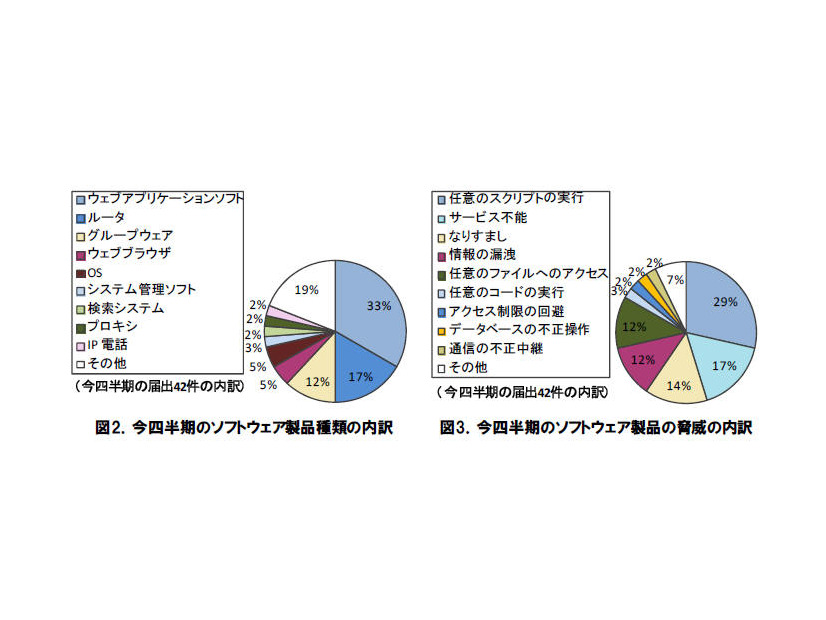

脆弱性件数は減少傾向 ただしcms関連の被害が増加 Ipa四半期レポート Ipa 2枚目の写真 画像 Scannetsecurity

セキュリティ対策 経済産業省 外郭団体 ipaが youtube で脅威と対策ビデオを配信中 いろんなジャンルのお勧めできる内容を紹介

Www Isid Security Com Ssc Pdf Ssc Article A 4 Pdf

リスク対策 4 リスクを想定する 岩澤 樹 Npo業務hack Note

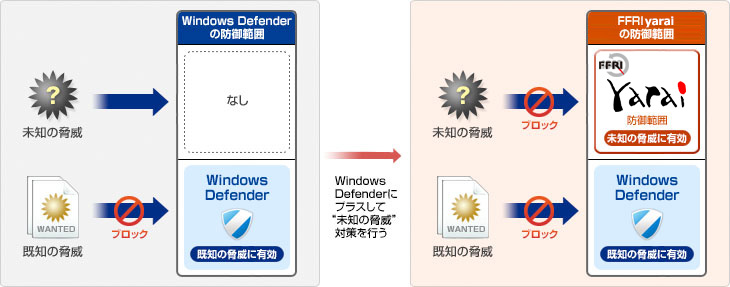

次世代エンドポイントセキュリティの役割とは 株式会社ffriセキュリティ サイバーセキュリティ エンドポイントセキュリティ

拡大 高度化する標的型攻撃に有効な対策とは 年夏版 Sqat Jp

情報セキュリティ10大脅威19 を読み解く 5 内部不正による情報漏えい Dnpのセキュリティソリューション Dnp 大日本印刷

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

標的型攻撃から企業を守るためのセキュリティ対策とは Pit Navi Necキャピタルソリューション株式会社

情報セキュリティ10大脅威についてハッカーが詳しく解説していく 個人編 株式会社クロイツ

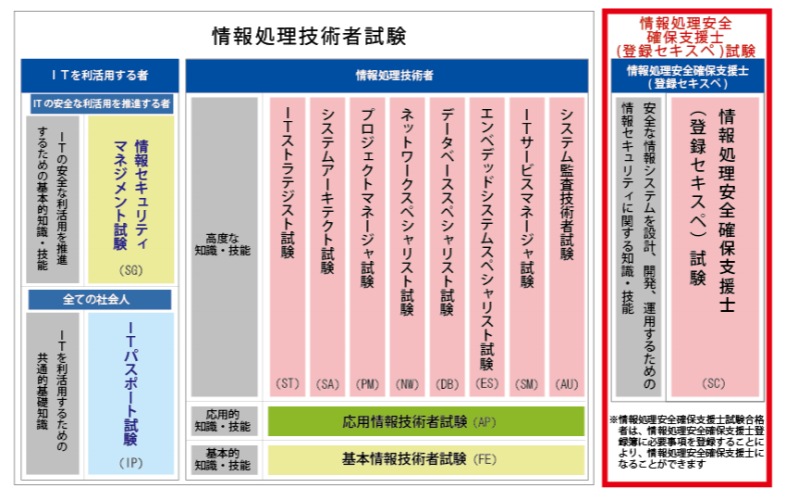

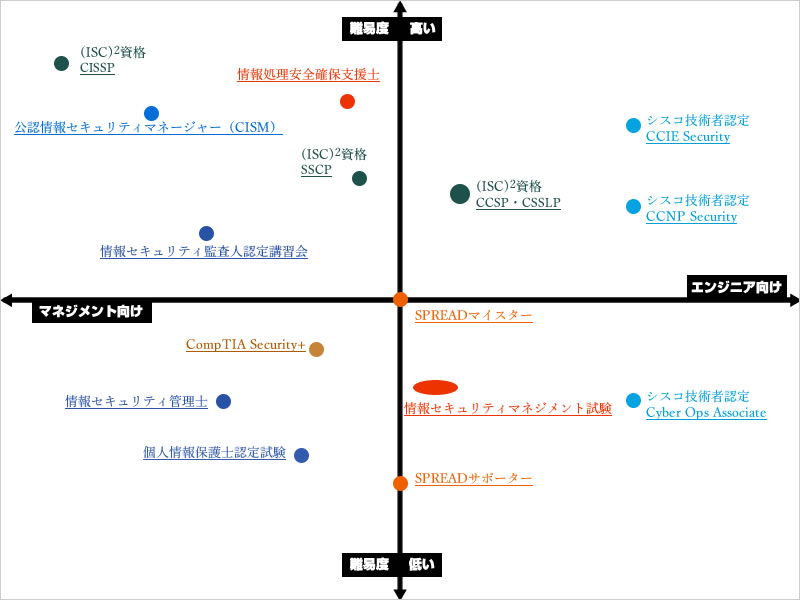

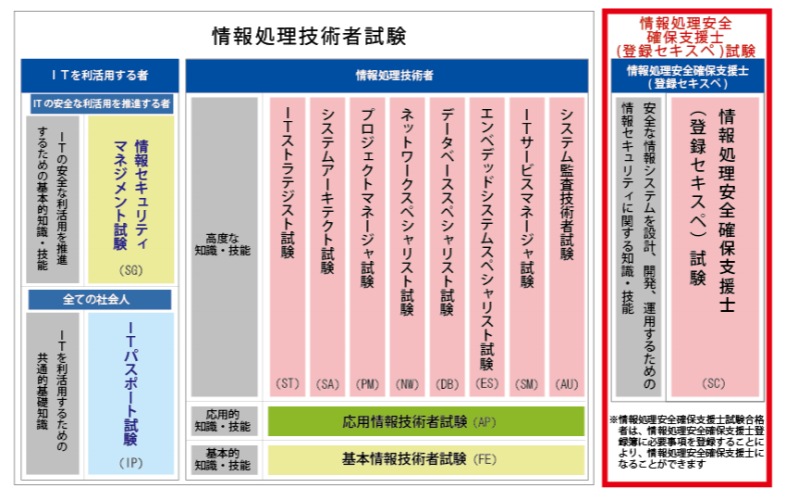

セキュリティ関連の資格一覧と難易度 あなたにぴったりの資格は

情報セキュリティ10大脅威 16 Ipa 情報処理推進機構発表 カロシーのブログ

リスク対策 5 脅威の大きさを見積もる 岩澤 樹 Npo業務hack Note

ランサムウェア感染時の対処と感染しないための対策とは Pit Navi Necキャピタルソリューション株式会社

12年版 10大脅威 変化 増大する脅威 Ipa 独立行政法人 情報処理推進機構

セキュリティの考え方と心構え Think It シンクイット

制御システム向けセキュリティリスク分析支援サービスの提供を開始 Kpmgジャパン

日本標準産業分類別 15産業のセキュリティ対策ベンチマーク統計 Ipa Scannetsecurity

サプライチェーン攻撃とは何か 特集 サプライチェーンセキュリティ 1 It

Jnx Japanese Automotive Network Exchange

情報セキュリティの概要

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン