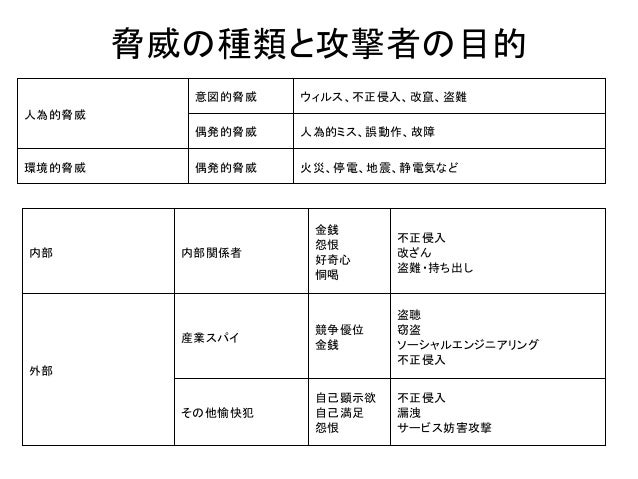

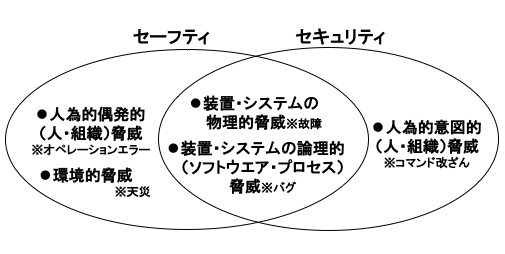

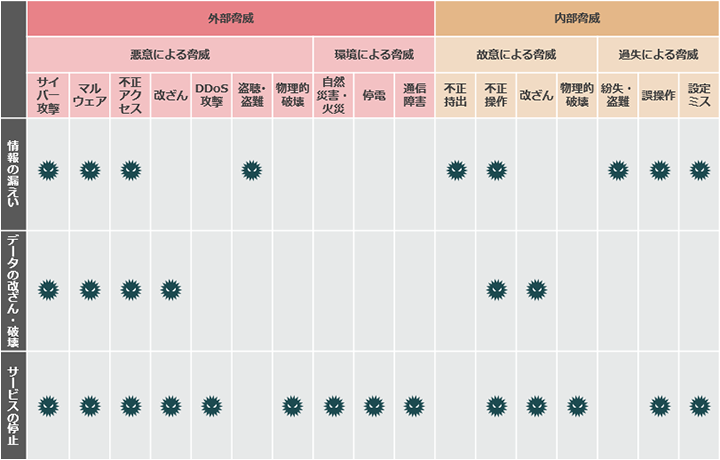

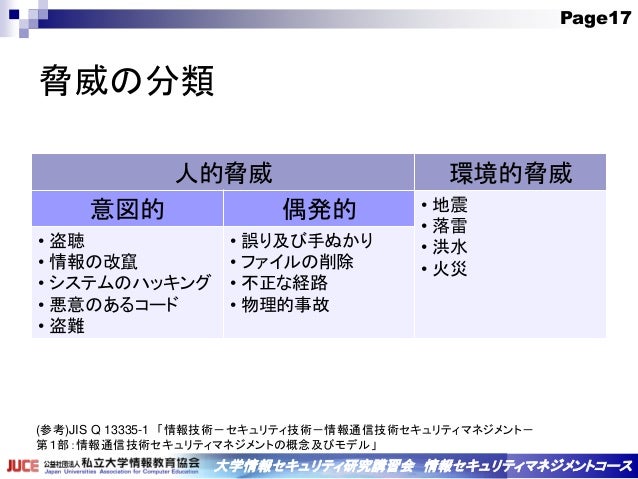

セキュリティ 脅威 分類

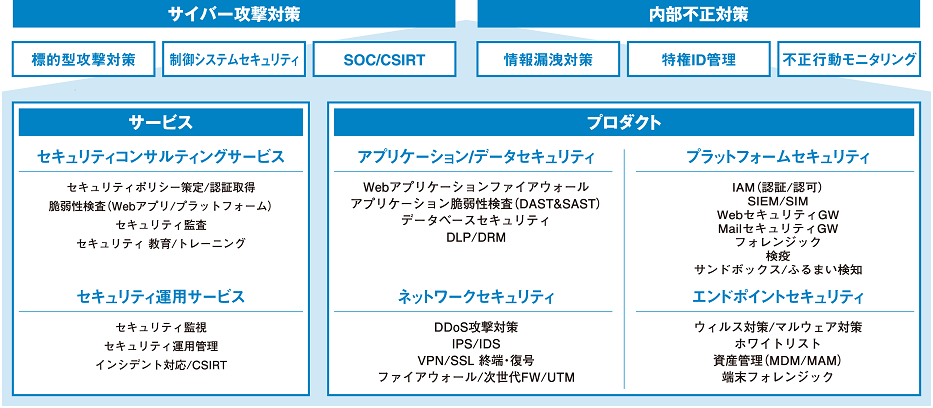

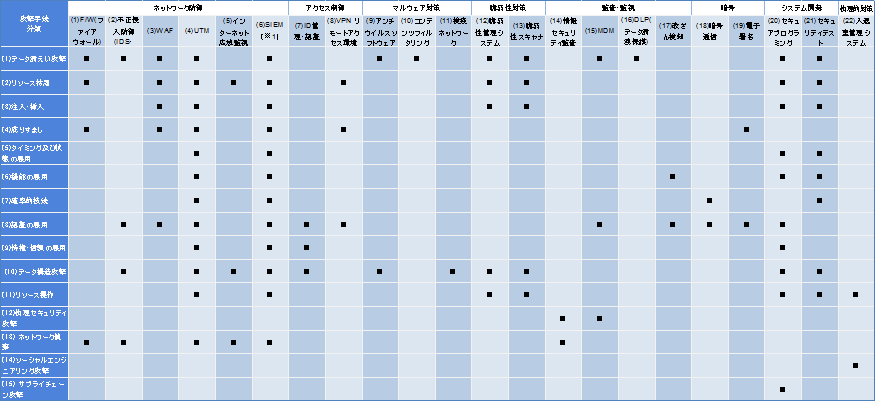

セキュリティソリューション一覧 東芝セキュリティソリューション 東芝デジタルソリューションズ

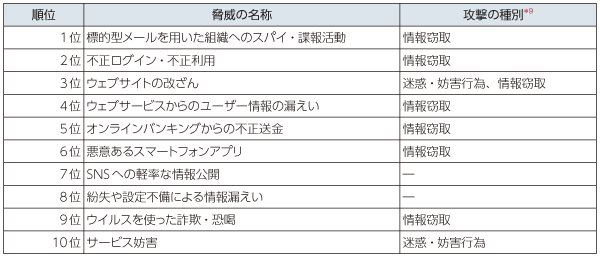

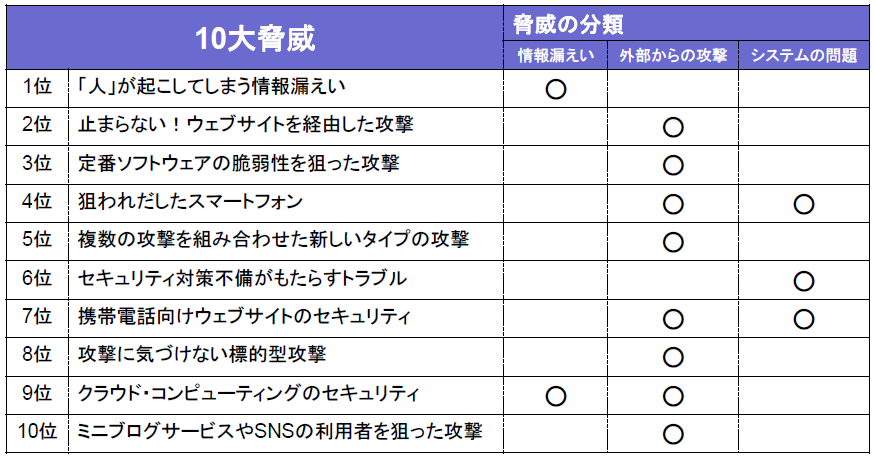

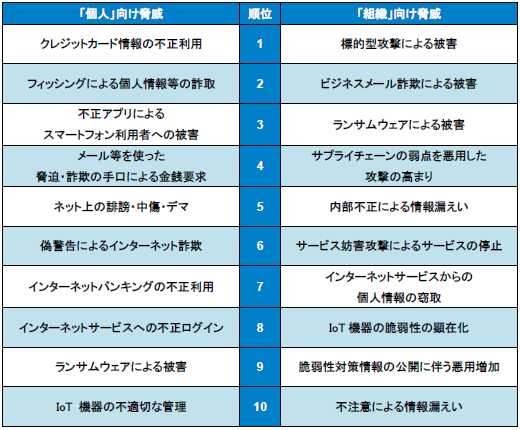

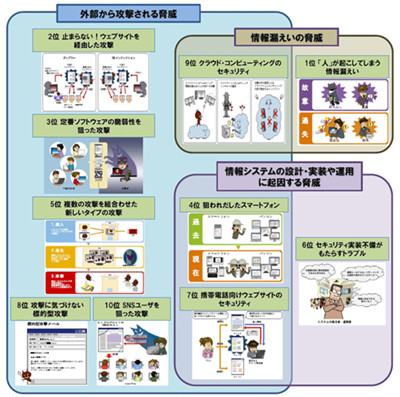

17年版 情報セキュリティ10大脅威 Ipa

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

セキュリティ 脅威 分類 のギャラリー

Www Jnsa Org Seminar Nsf Data Iotsecuritywg Pdf

Driフォーラム

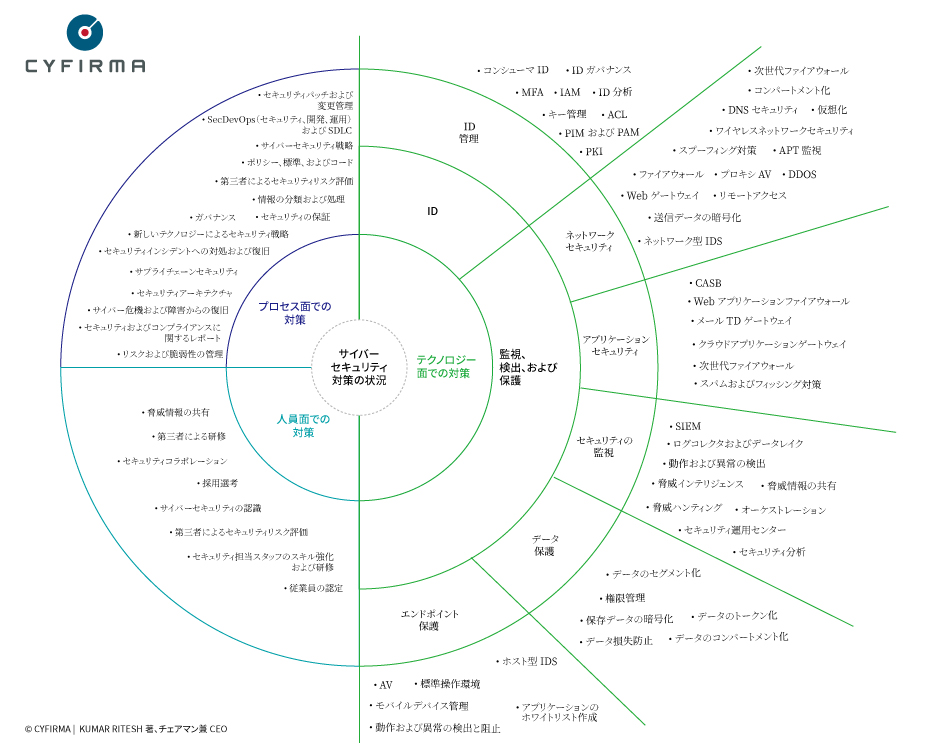

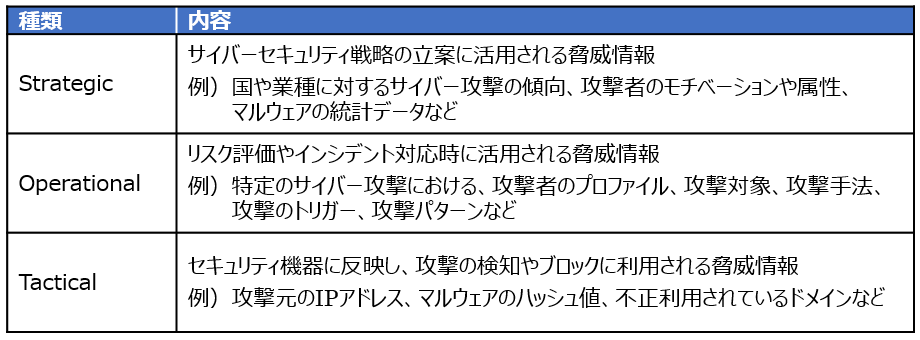

Cyfirmaのサイバー攻撃認知シリーズ サイバーセキュリティ対策 入門編 Cyfirma

情報セキュリティと標準化i 第9回 公開用

セキュリティ運用 Siemやsoar導入前に フレームワークを使って現状の可視化

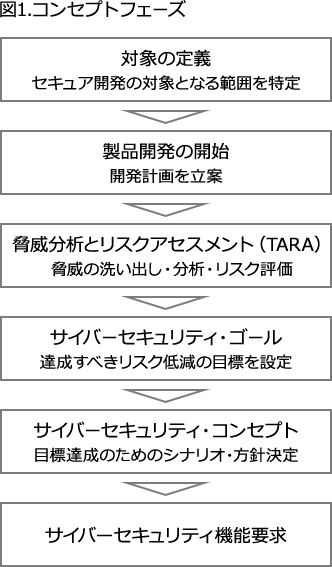

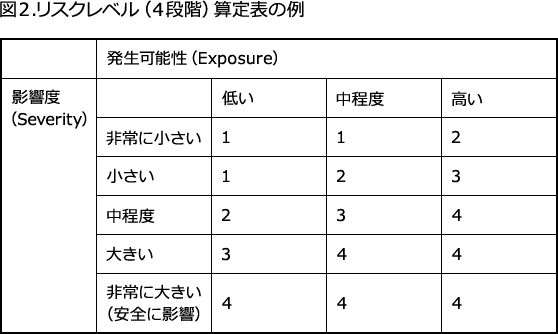

車両開発における脅威分析とリスクアセスメント 車両サイバーセキュリティの未来 3 Pwc Japanグループ

第18回 問題49 個人情報保護士認定試験過去問題集 モバイル版

脅威インテリジェンスを活用するための3つのポイント サイバー分野の情報戦略

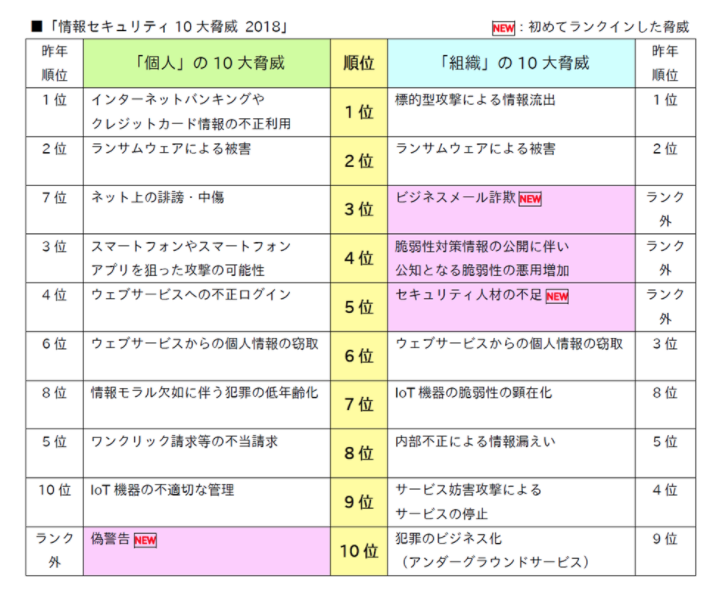

Ipa 情報セキュリティ10大脅威18 発表 標的型攻撃が1位

Q Tbn 3aand9gcrmhr Qibweditcnc6cpi2uxyyex336wmlhqmkyenyjkdurcsh4 Usqp Cau

Www Jnsa Org Seminar 18 Cross18 Data 1 Jnsa Pdf

安心と安全を支える情報セキュリティ 研究室voice 大阪工業大学

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

情報セキュリティの11年版10大脅威とは Ipa ネットショップ Cs情報局

同時並行にセキュリティ対策の本を読み進める 1 P2 49 サイバー犯罪の分類 不正アクセス行為 コンピュータ犯罪 ネットワーク利用犯罪 サイバー セキュリティ リスク 脅威 脆弱性 インシデント防 鈴華書記 Note

Sites Google Com Site Sigstaweb Cia Stride E8 A6 81 81 99 8b 81 Ab 81 81 86 81 84 81 86 81 93 81 A8 Ef 9f Pdf Attredirects 0 D 1

セキュリティソリューション一覧 東芝セキュリティソリューション 東芝デジタルソリューションズ

サイバー攻撃とは その種類 事例 対策を把握しよう

Http Projects Webappsec Org F Wasc Tc 1 0 Jpn Pdf

セキュリティのしくみ 脅威の分類 Forget Me Not 勿忘草

情報セキュリティリスク対策を怠ることによる脅威

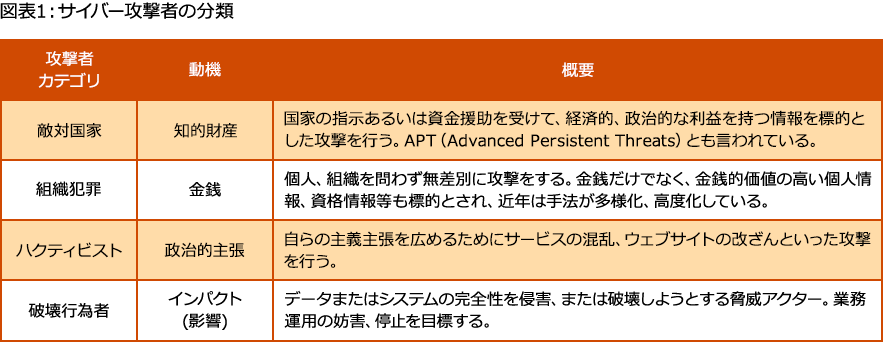

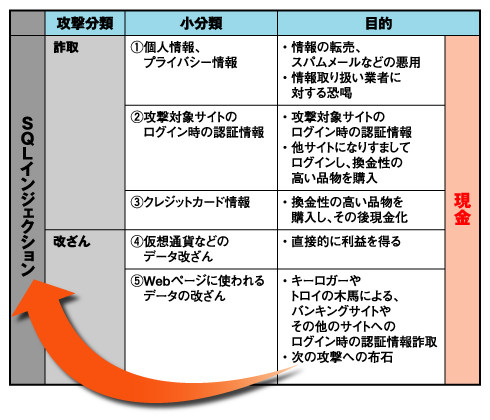

日本企業に対するインシデント解説 サイバー攻撃者は何を目的に攻撃するか Pwc Japanグループ

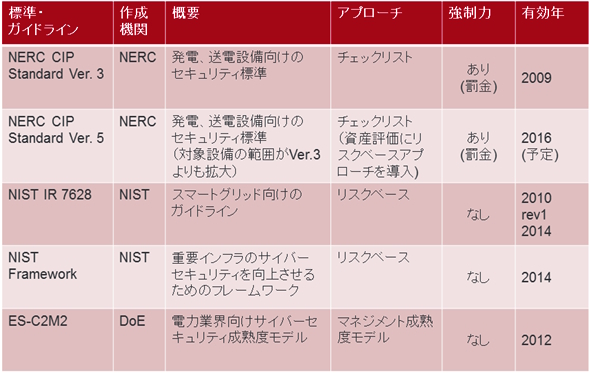

電力システムセキュリティのガイドラインとは 1 2 スマートジャパン

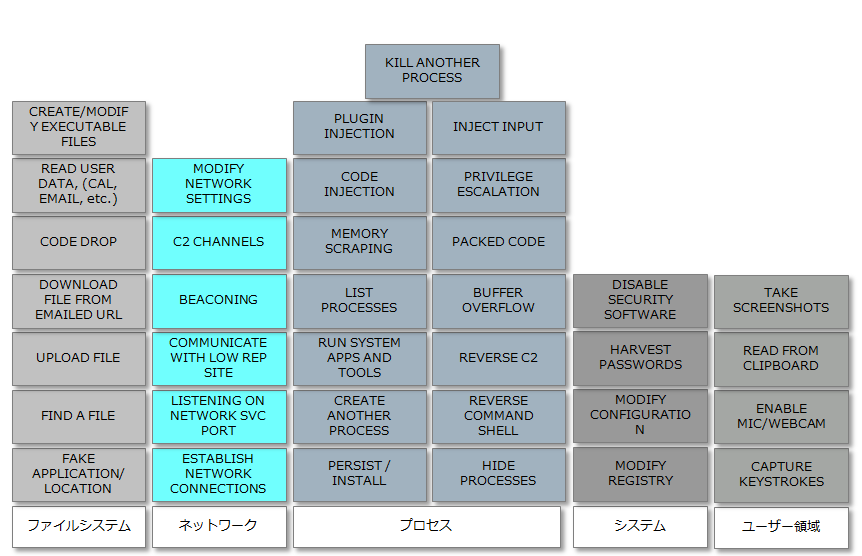

Mitre Att Ckフレームワーク セキュリティ専門家によるガイド Blog サイバーリーズン Edr 次世代エンドポイントセキュリティ

セキュリティに 完璧 はない だから 投資判断が難しい 経営者はどうやって判断材料を得るべきか 経営のためのit ダイヤモンド オンライン

石田マネジメント事務所

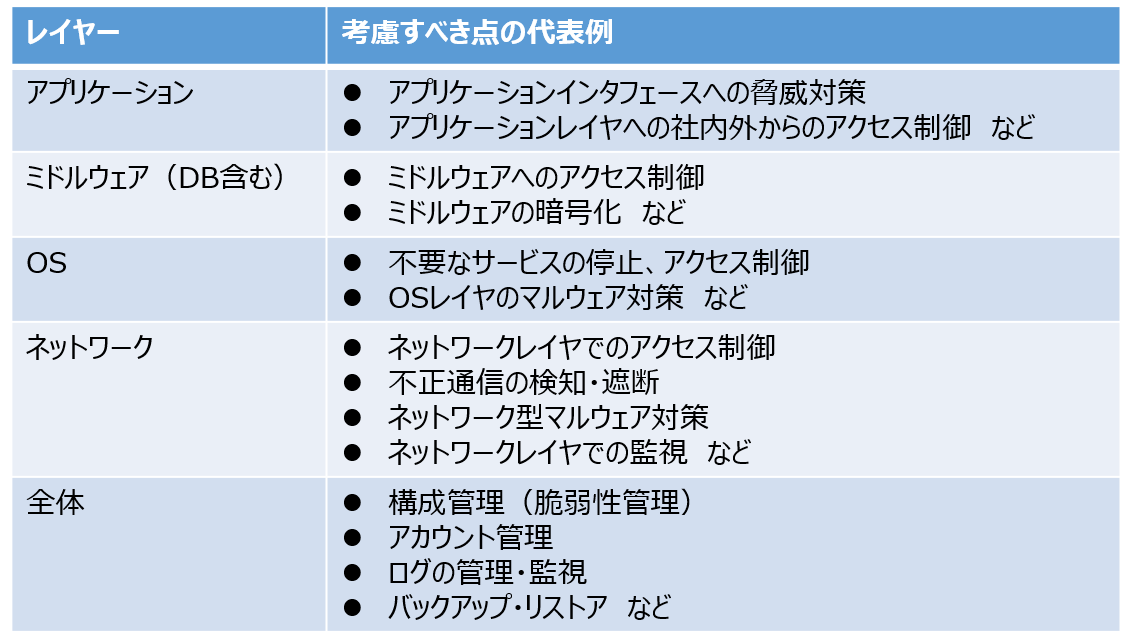

セキュリティ対策の考え方 前編 全体俯瞰で バランス を取る

Cb Defenseのstreaming Preventionについて ブログ サイバネット Carbonblack

Itを取り巻く脅威とリスク セキュリティ対策 Necネクサソリューションズ

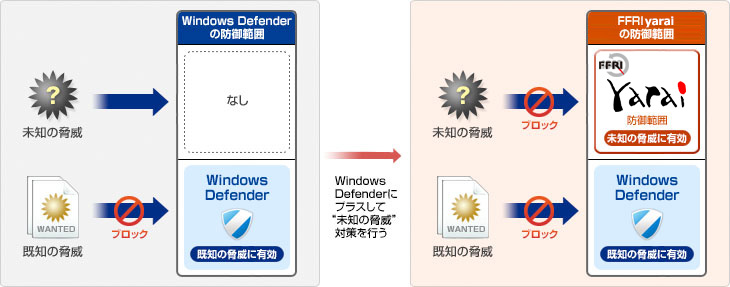

次世代エンドポイントセキュリティの役割とは 株式会社ffriセキュリティ サイバーセキュリティ エンドポイントセキュリティ

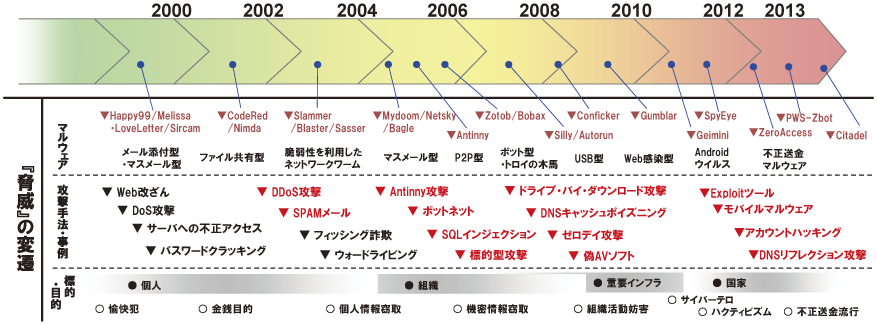

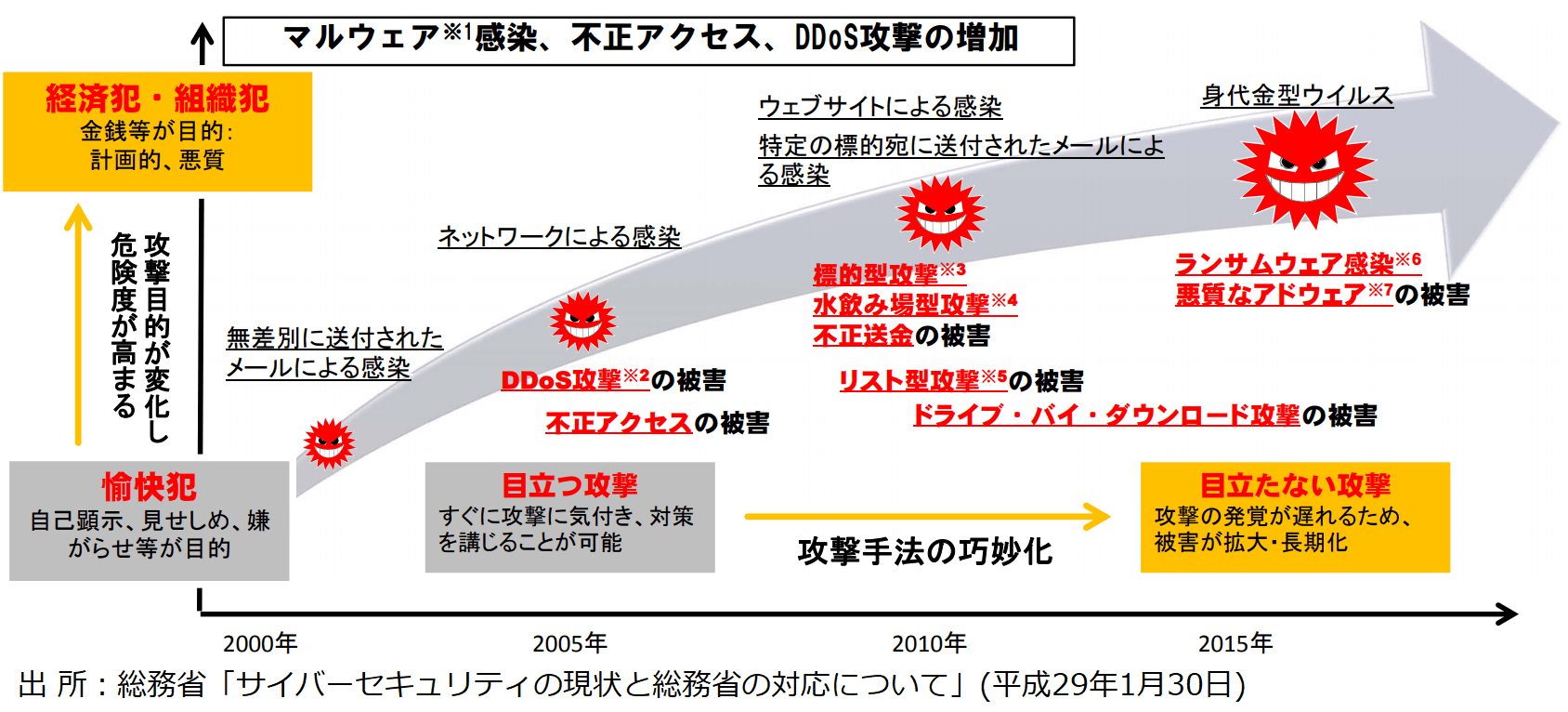

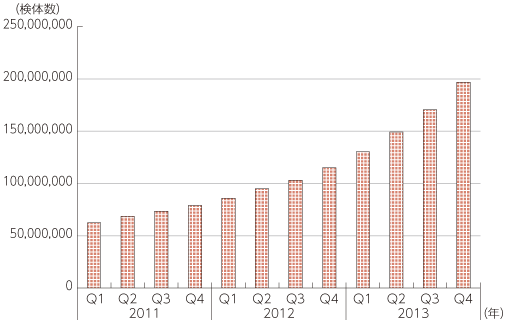

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

情報セキュリティ10大脅威19 を読み解く 5 内部不正による情報漏えい Dnpのセキュリティソリューション Dnp 大日本印刷

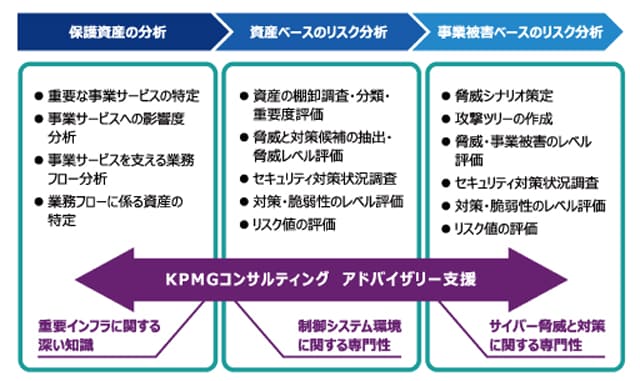

制御システムのセキュリティ分析サービス Kpmgコンサルティングが開始 Digital X デジタルクロス

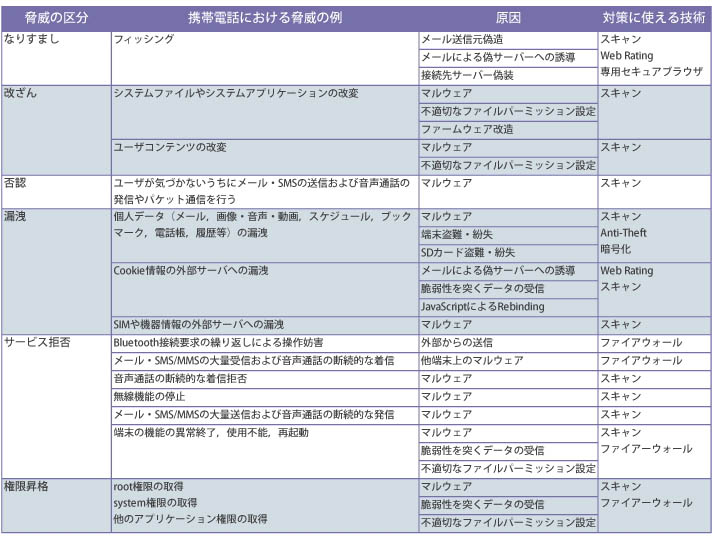

モバイルのセキュリティに必要な対策とは何か Itmedia エンタープライズ

中小企業の情報セキュリティ対策確認手法に関する実態調査の報告書公開について Ipa 独立行政法人 情報処理推進機構

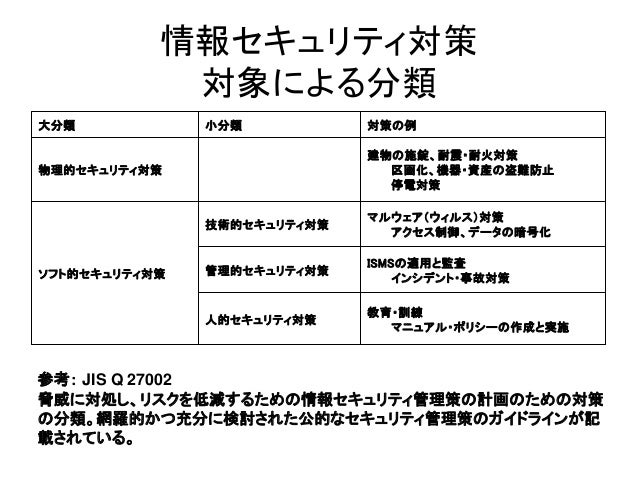

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン

Www Mext Go Jp Content 0225 Mxt Jogai02 003 Pdf

攻撃者にとって魅力的なwi Fi環境 改めて設定の再確認を Iotのセキュリティ情報なら Iot Security

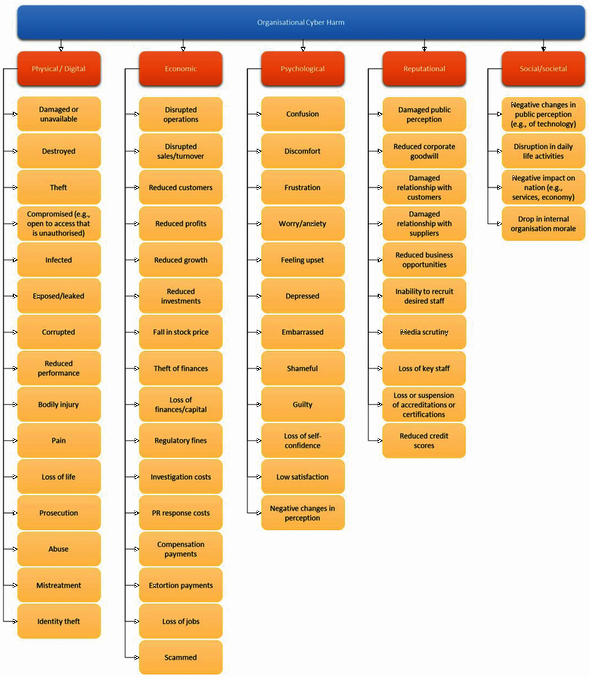

ケント大学の研究チーム サイバー被害を57種類に分類 サイバー被害の指標となるか It

車両開発における脅威分析とリスクアセスメント 車両サイバーセキュリティの未来 3 Pwc Japanグループ

サイバー攻撃を予測し脅威情報を提供する Seclytics Attack Prediction Platform の販売を開始 どこから攻撃が仕掛けられるのかを予測して情報提供 東京エレクトロンデバイス

Www Ffri Jp Assets Files Research Research Papers Threat Analysis Method Reducing Costs And Variability In Results Pdf

脆弱性診断ツールだけでは見つけられないdbセキュリティの脅威 やるなら今 Dbセキュリティ対策 Techtargetジャパン セキュリティ

セキュリティ事故 事件の被害事例から学ぶ 対策まとめ

セキュリティ成熟度モデル その1 セキュリティ成熟度モデルの動向 Nttデータ先端技術株式会社

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン

情報セキュリティと標準化i 第10回 公開用

Ipa が ウェブサイト改ざんの脅威と対策 という有用な資料を公開 Webセキュリティの小部屋

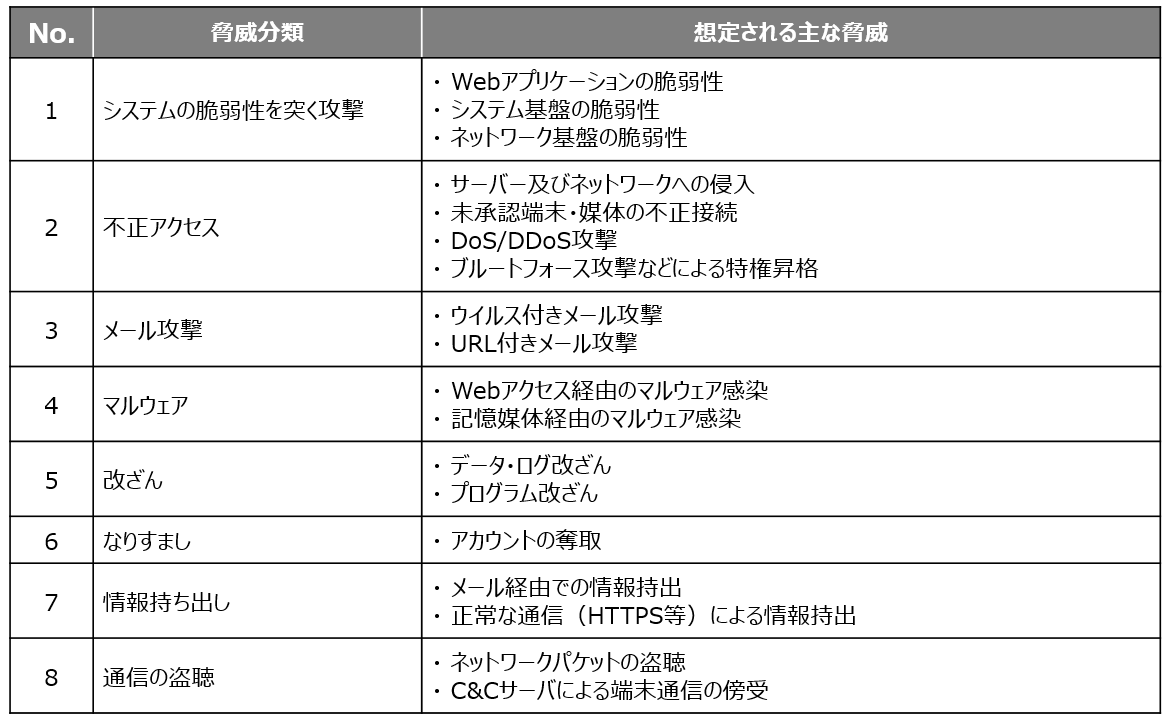

保存版 対策が見えてくる 脅威の分類 Biz Clip ビズクリップ 読む 知る 活かす

制御システム向けセキュリティリスク分析支援サービスの提供を開始 Kpmgジャパン

Capec セキュリティ攻撃パターン分類 ディペンダブル システムのための形式手法の実践ポータル

松田学の新著より その3 サイバーセキュリティ 脅威の現状と政府の体制 シンプルパソコンの提案 松田政策研究所 公式ブログ

セキュリティ対策の考え方 後編 ガイドラインで効率的な脅威分析

Digitalforensic Jp Wp Content Uploads 16 03 Community 12 15 03 Pdf

連載スマートバンキング サイバーセキュリティの分類と対策

Iotセキュリティチェックシート 第2 1版 発行 アンケート結果も公開 Jssec Scannetsecurity

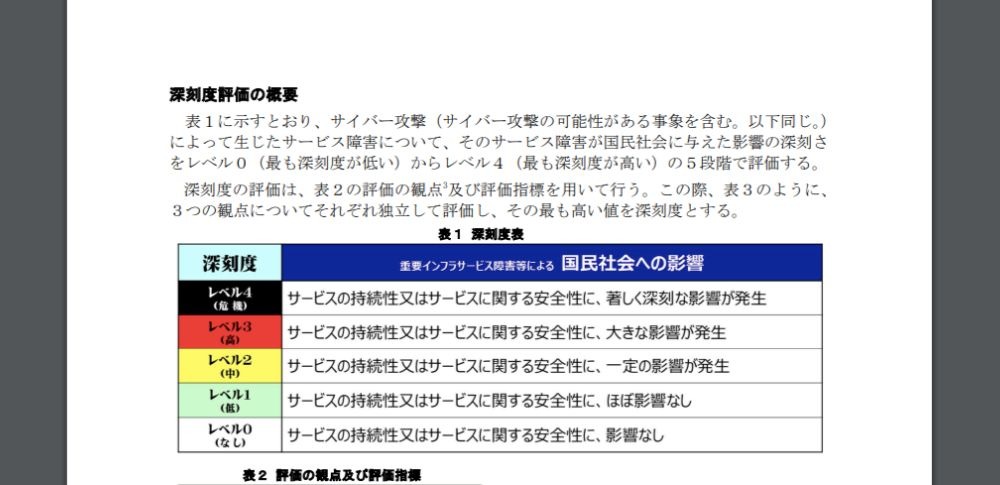

Nisc サイバー攻撃の脅威レベルを全5段階で基準化 官民の認識共有を目指す

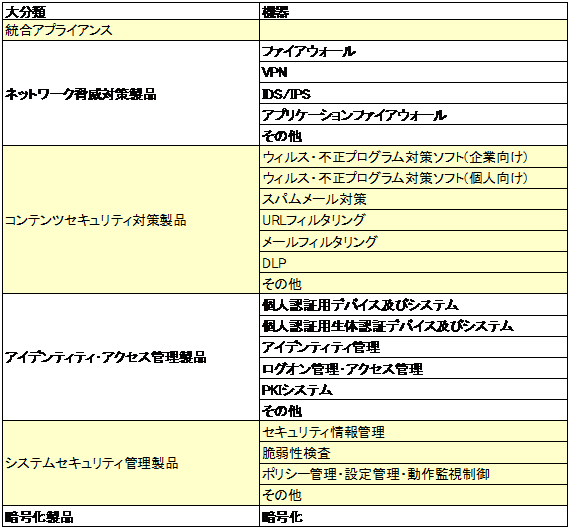

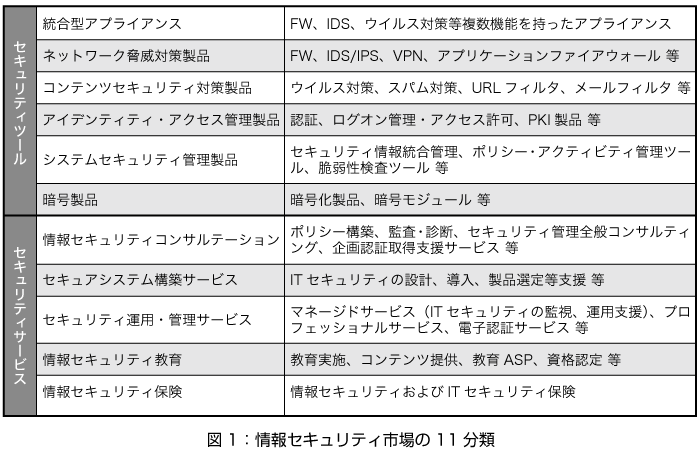

国内情報セキュリティ産業の動向 Think It シンクイット

Nistのリスクマネジメントフレームワーク Rmf とは 第2回 準備 分類 選択 Nttデータ先端技術株式会社

プレス発表 情報セキュリティ10大脅威 16 を発表 Ipa 独立行政法人 情報処理推進機構

トータルセキュリティソリューション 標的型攻撃対策の 5つの備え キヤノン

サプライチェーン攻撃とは何か 特集 サプライチェーンセキュリティ 1 It

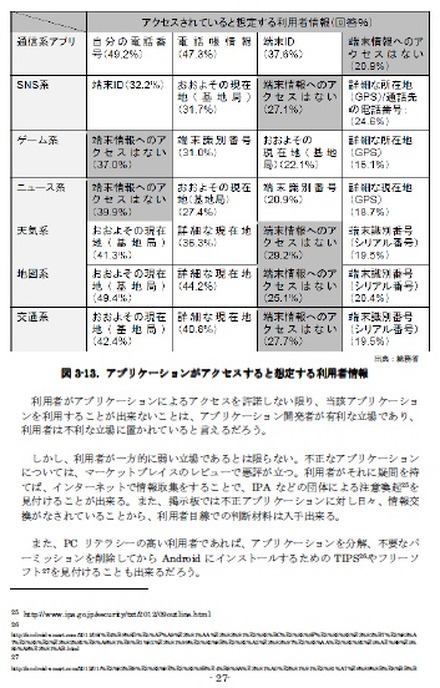

セキュアなandroid開発に必要な情報を網羅した調査レポート イード Scannetsecurity

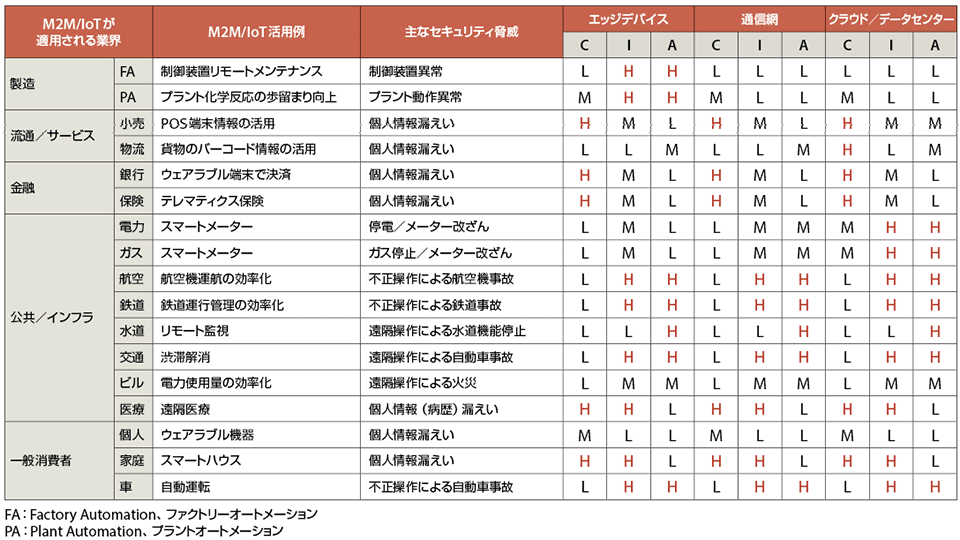

M2m Iot時代に登場した新たなセキュリティの脅威とその防衛策 第2回 米国におけるm2m Iotサイバーセキュリティ政策の最新動向 サイバーセキュリティ スマートグリッドフォーラム

情報セキュリティにおける リスク とは 脅威 と 脆弱性 の中身を知ろう 1 3 Enterprisezine エンタープライズジン

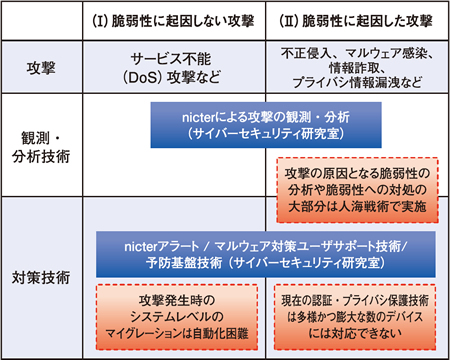

サイバーセキュリティ脅威 攻撃手法 と対策技術の整理 ディペンダブル システムのための形式手法の実践ポータル

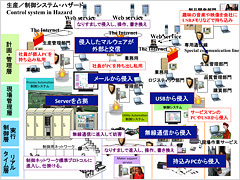

生産設備ネットワークにおけるセキュリティ対策

12年版 10大脅威 変化 増大する脅威 Ipa 独立行政法人 情報処理推進機構

Ipa セキュリティ 11年版 10大脅威 公表 スマートフォン脅威も明記 マイナビニュース

官公庁の仕様に対応した幅広いユーティリティを提供 セキュリティ インフォーメーション ディレクトリ Sidfm

セキュリティ投資でよくある13の質問 ガートナー Zdnet Japan

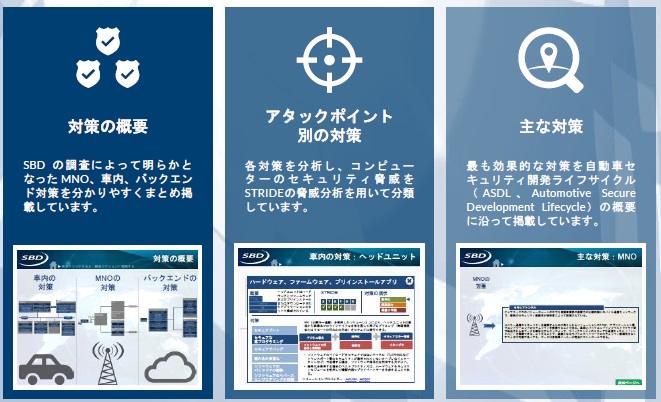

コネクテッドカーのセキュリティ 対策 Sbd Secured By Design Ltd

第二のベネッセ事件を起こさないために 情報セキュリティ 10のポイント 2 3 Itmedia ビジネスオンライン

19年 セキュリティ脅威予測 トレンドマイクロ

3

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

組織を守るために知っておきたいサイバー攻撃の種類 選

カーナビの進化を支える通信機能は諸刃の剣 3 3 Monoist

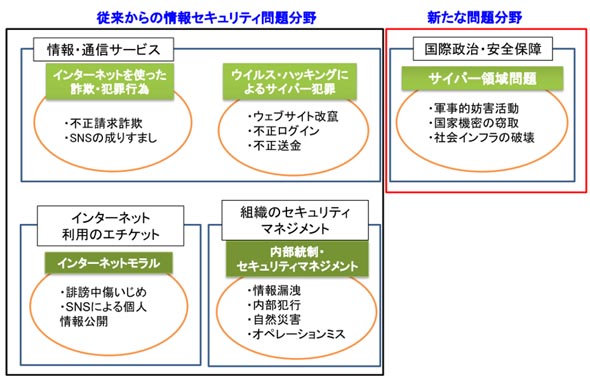

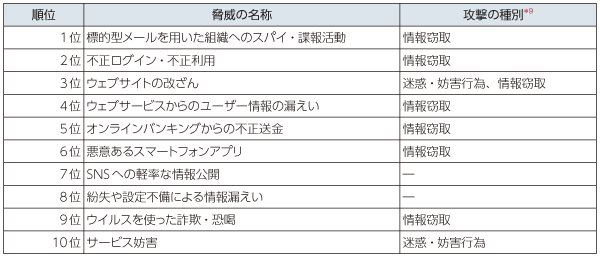

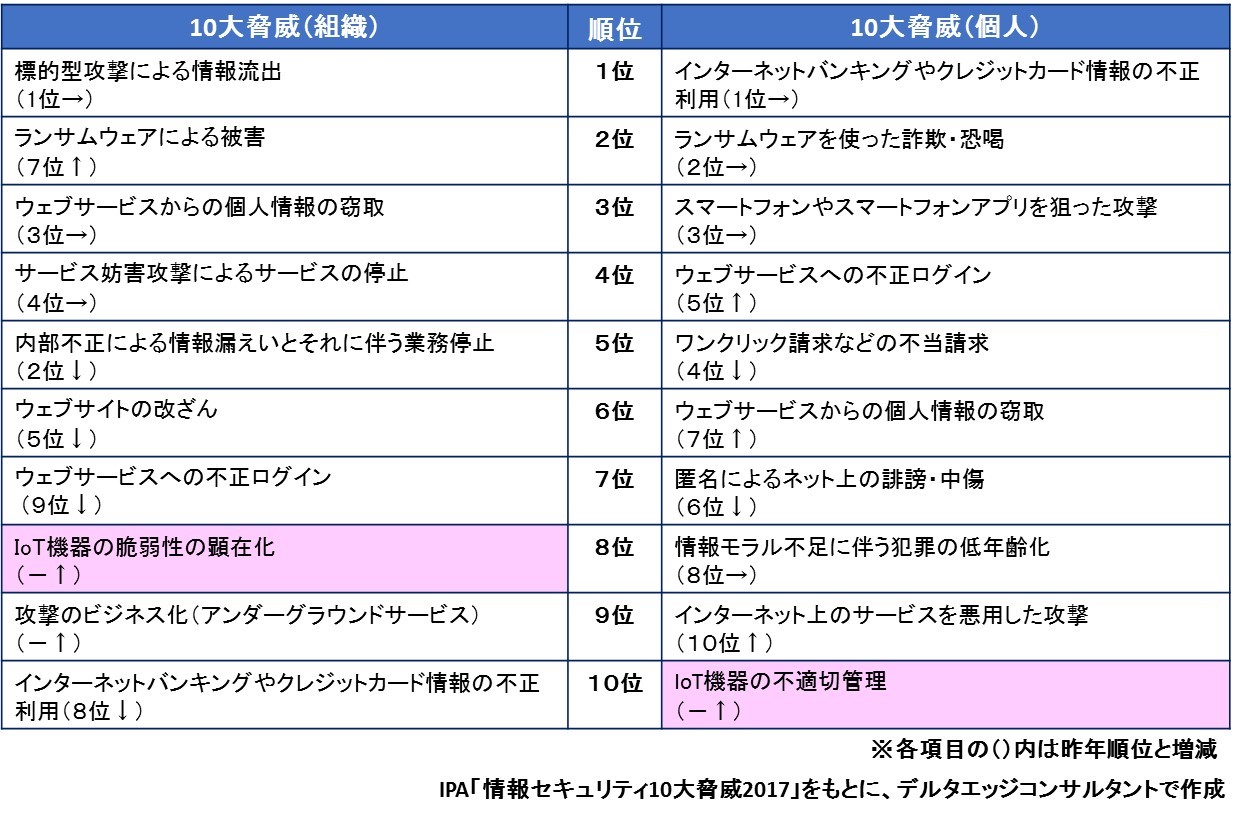

情報セキュリティ10大脅威17 の発表とその概要 デルタエッジコンサルタント株式会社

総務省 平成26年版 情報通信白書 最近の情報セキュリティに係る脅威の動向

脅威情報構造化記述形式stix概説 Ipa 独立行政法人 情報処理推進機構

第2回 Iiotセキュリティのポリシー 組織的対策について Nttデータ先端技術株式会社

セキュリティ対策の機能 セキュリティポリシー 総務辞典 月刊総務オンライン

.gif)

企業セキュリティのベスト プラクティス セキュリティ概論 セキュリティ プラニング Microsoft Docs

153 1 17 185 Jnsapress Vol33 3 Kikou2 Pdf

生産設備ネットワークにおけるセキュリティ対策

情報セキュリティ対策は 3つの種類 技術 物理 人 と3つの機能 防止 検出 対応 の組み合わせで考えるべし 1 3 Enterprisezine エンタープライズジン

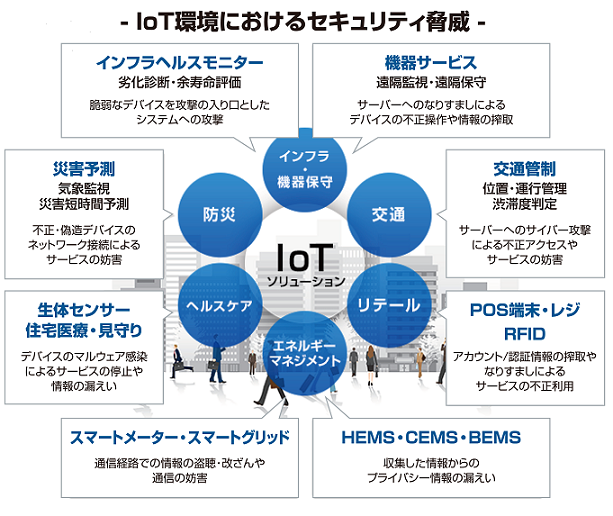

Iotセキュリティ Iot Nec

制御システムセキュリティ5sの進め方と人材育成について 14年 Vecサロン Vec Virtual Engineering Community

情報セキュリティマネジメントとpdcaサイクル Ipa 独立行政法人 情報処理推進機構

Www Mext Go Jp Content 0225 Mxt Jogai02 003 Pdf

Nict News

3

Q Tbn 3aand9gcro9dwhpergi1pzzdklnquwgjxcoytk63e81mb Gzymwtcwcuca Usqp Cau

テレワークの分類とお奨めの端末セキュリティ対策 アシスト

情報セキュリティの概要

脅威 について考えてみる セキュリティコンサルタントの日誌から

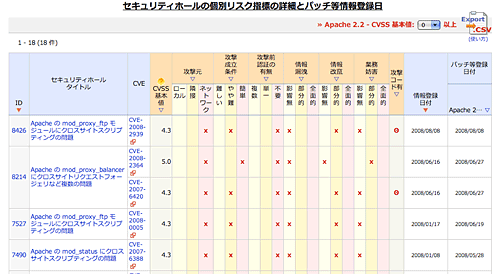

政府機関の情報セキュリティホール対策ガイドラインに準拠 セキュリティ インフォーメーション ディレクトリ Sidfm

未知より既知の脆弱性対策を マルウェアの種類から考える標的型攻撃対策 コラム トピック It Spice Itにピリッとスパイスを あなたの興味をシゲキする Ctcsp

平成年春期問66 情報システムヘの脅威と対策の組合せ 基本情報技術者試験 Com

セキュリティソリューション カスペルスキー ソリューション情報 一覧 エコー電子工業のソリューション